Los datos personales es cualquier información concernientes a una persona identificada o identificable, que se encuentran protegid...

Cuando el misterioso Satoshi Nakamoto lanzó Bitcoin allá por el año 2009, muchos no éramos conscientes de la revolución que ello p...

Existen una gran cantidad de Indicadores de Compromiso. Unos hacen una descripción de actividades inusuales en un sistema o en una...

Hoy vamos a hablar de un phishing que se apoya en otros factores como una filtración de contraseñas y el chantaje a las personas, ...

En un mundo cada vez más conectado, cada usuario utiliza una o varias redes sociales tanto en el ámbito personal como el profesion...

En los últimos meses se suele escuchar con frecuencia la palabra ransomware; sin embargo, no es el único malware que existe. ¿Cono...

Un mulero bancario es una persona que ha sido engañada con pruebas de ingeniería social (generalmente un phishing) para recibir tr...

En este artículo se hace una reflexión de los impactos generados por las políticas públicas nacionales y el desarrollo normativo n...

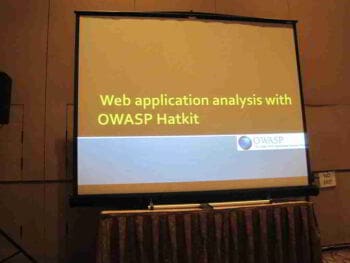

OWASP Top 10 se centra en la identificación de riesgos más serios para una amplia gama de organizaciones. Para cada uno de estos r...

La seguridad de nivel inicial es proveer mecanismos físicos para la protección de los elementos sensibles de la red y de los datos...

A través de este proyecto se realizó el diseño de un Pentesting basado en la metodología OWASP V.4 con la finalidad de evaluar la ...

Una auditoría de sistemas de información es un examen completo de un determinado sistema específico (Yung, 2013). La auditoría con...

El mayor de los activos de una compañía hoy en día es su información, representada en su personal, experiencia, conocimiento, inno...

Vivimos en un mundo en el que cada vez existe más información. En todo momento estamos siendo atacados por un sinfín de informació...

La vulnerabilidad informática alcanza niveles preocupantes, afectando tanto a empresas y bancos como a usuarios finales. El ‘hackt...

El termino del internet de las cosas resulta bastante obvio al estar relacionado completamente con su nombre, “conectar todas las ...

El cibercrimen es un problema que nos compete a todos. En un mundo globalizado, con el alance y penetración de las tecnologías de ...

En estos sistemas de información se procesan grandes volúmenes de información, esta información es producida en las funciones admi...

El Plan de Seguridad Informática es diseñado y constituye el documento básico que establece los principios organizativos y funcion...

Los sistemas de información representan una gran ventaja para una organización, esta herramienta tiene como finalidad la gestión d...

¿Sabes cómo puedes llevar al traste con todo lo que has conseguido en tu negocio o PyME?

Es muy fácil, si no sabes que debes te...

¿Qué es auditoria en los sistemas de información? Es la revisión y la evaluación de los sistemas, procedimientos de los equipos de...

1.- De la incertidumbre

Hace unos días, leía un muy buen artículo del profesor Juan Sobejano, respecto de la forma de gestionar l...

Resumen

El nuevo malware que apareció en el 2013 con los nombres de CryptoWall, CryptoLocker y CryptoFortress; usan el encriptado...

- 1

- 2

Página 1 de 2