El presente trabajo tiene como una de sus metas primordiales el orientar a las generaciones futuras, sobre los aspectos importantes que se deben considerar en la evaluación de controles y seguridades del Sistema de Cartera de las empresas.

El lenguaje sencillo y directo que se ha utilizado en su elaboración facilita su comprensión y permitirá una mayor visión, aplicación e innovación del mismo, aspirando a que éste constituya un material útil de consulta a los estudiantes y egresados.

Así mismo podemos resaltar la contribución del trabajo como material de apoyo a los empresarios, puesto que esta evaluación de alcance global en el entorno de los Sistemas de Cartera de las empresas, plantea los lineamientos básicos de los principales controles y seguridades que deben implantarse en una de las principales cuentas del Activo Corriente que constituye el efectivo a corto plazo de las empresas.

En el campo financiero destaca la importancia de definir acertadas políticas crediticias y de cobro ligadas de forma inseparable a los objetivos de la organización, planteados en su estrategia empresarial, su misión y visión de la empresa.

En el campo de la Auditoría y Control resalta la importancia de los controles y seguridades de los sistemas de procesamiento de información actuales.

En el campo Administrativo bosqueja la importancia de una adecuada definición de la estructura organizacional de la empresa que permita definir objetivamente las funciones de cada uno de los integrantes de una organización y delinear las responsabilidades acorde a su cargo.

Estas aportaciones resaltan la importancia de los Sistemas de Cartera en todas las áreas constitutivas de una organización.

El aporte de las Cuentas por Cobrar en el grupo del Activo Corriente tiene su incidencia en el Capital de trabajo de las empresas. De allí que la cartera, representa en muchas actividades, el principal ítem de importancia financiera en los activos corrientes de una empresa.

Las ventas a crédito son ya una imperiosa necesidad si queremos captar créditos, siempre que implantemos políticas crediticias, tendremos que mantener un estricto control sobre el área de crédito y la administración de las Cuentas por Cobrar, no sólo porque nos puede representar graves pérdidas, sino que es la principal y más inmediata fuente de fondos.

Al abordar el punto inicial primordial del presente trabajo se debe enfatizar y relievar la importancia y la significación de la Administración de las Cuentas por Cobrar, por la trascendencia en los controles y seguridades que ameritan ser implementados.

Los principales factores que se deben considerar en la Administración de las Cuentas por Cobrar son:

- Volumen de ventas a crédito

- Carácter estacional de las ventas

- Reglas para los límites del crédito

- Condiciones de las ventas y Políticas de Crédito de las empresas individuales

- Política de Cobro

Si no existe una adecuada consideración de los factores antes descritos y si nuestros controles y seguridades fueran errados, nuestros planes financieros se verán seriamente afectados.

Entonces, se hace necesario revisar, evaluar y actualizar aspectos relacionados tendientes a un control efectivo de las cobranzas.

Como primer punto mencionaremos la tendencia del Departamento de Ventas a su liberalidad en la concesión de créditos, plazos y seguridades.

Si bien una política rígida y estricta de otorgar créditos, da seguridad del retorno puede muy bien, por otra parte, hacer perder oportunidades que signifiquen la pérdida o ausencia de clientes permanentes e importantes.

El Gerente Financiero o el responsable del control de este rubro, tendrá que buscar el equilibrio deseado. Su objetivo, en la Administración de Cuentas por Cobrar, será aquel equilibrio que adaptado a las circunstancias del negocio proporcione un saludable índice de rotación acompañado de un porcentaje razonable de utilidades máximas.

Una influencia muy importante, en las políticas de crédito, costumbres y variaciones en las condiciones de ventas, es el carácter perecedero del producto, otra es el análisis de los clientes. La empresa que ofrece el crédito debe ser menos indulgente cuando determina que un cliente es mal sujeto de crédito, por ello el funcionario encargado de evaluar el riesgo del crédito, debe considerar las cinco «C», que son:

- Carácter

- Capacidad

- Capital

- Colateral

- Condiciones

CARACTER.- El factor moral del cliente es lo más importante en la evaluación del crédito para el cumplimiento de la obligación.

CAPACIDAD.- Juicio subjetivo y visual del potencial económico del cliente.

CAPITAL.- Posición financiera, en especial, el capital tangible de la empresa.

COLATERAL.- Representado por los activos que el cliente puede ofrecer como garantía del crédito.

CONDICIONES.- Análisis de las tendencias económicas generales de la empresa o incidencias que pueden afecta la capacidad del cliente para cumplir sus obligaciones.

Estos factores son importantes en la concesión misma del crédito, en la determinación del monto de inversión que estemos dispuestos a incurrir en las ventas a crédito.

Una empresa puede hacer muchas ventas, superar a sus competidores si está dispuesta a conceder libremente: volumen y plazos; pero en definitiva, créditos de esa naturaleza pueden terminar con dicha empresa, sino dispone de los controles adecuados.

Por ello, es básico que un Departamento de Crédito esté preparado para manejar técnicamente estos asuntos, desde el primer contacto que es la evaluación y otorgamiento de crédito, hasta el final feliz de la venta cobrada.

El administrador Financiero deberá intervenir en la formulación de planes del departamento de crédito, realizando análisis y evaluaciones permanentes de su desarrollo para certificar que existe capacidad en el desenvolvimiento del área y por sobre todo que exista un flujo de efectivo que ya fue previsto, así como aplicando los controles y seguridades básicos.

Las evaluaciones de los controles y seguridades del Sistema de Cartera de las empresas constituye uno de los pilares básicos que contribuye a alcanzar los objetivos financieros y por ende el crecimiento y desarrollo de las empresas.

1.2 Motivos de la Auditoría

Entre los principales justificativos o motivos de una auditoría encontramos los siguientes:

- Aumento considerable e injustificado del presupuesto del Departamento de procesamiento de datos

- Desconocimiento en el nivel directivo de la situación informática de la empresa

- Falta total o parcial de seguridades lógicas y físicas que garanticen la integridad del personal , equipos e información.

- Descubrimientos de fraudes efectuados con el uso del computador.

- Falta de una planificación informática.

- Organización que no funciona correctamente, debido a falta de políticas, objetivos, normas, metodología, estándares, delegación de autoridad, asignación de tareas y adecuada administración del recurso humano.

- Descontento general de los usuarios, motivado generalmente, por incumplimiento de plazos y mala calidad de resultados.

- Falta de documentación o documentación incompleta de sistemas, que revela las dificultades o la imposibilidad de efectuar el mantenimiento de los sistemas en producción.

Dentro de esta gama de justificativos que son de especial análisis en una auditoría, se ha considerado para nuestro estudio , aquellos que afectan a la empresa referentes exclusivamente a la aplicación de cartera y son los potenciales motivos de nuestra auditoria. Entre éstos tenemos los siguientes:

- Falta total o parcial de seguridades lógicas

Las computadoras son un instrumento que almacenan y estructuran gran cantidad de información , la cual puede ser confidencial para individuos , empresas o instituciones , y puede ser mal utilizada o divulgada por personas que hagan mal uso de ésta. También pueden producirse fraudes o sabotajes que conllevarían a la destrucción total o parcial de la actividad computacional.

La necesidad de control en el acceso a los sistemas es de vital importancia pues la concentración de muchas funciones antes dispersas se vuelve particularmente crítica si la información ingresada y procesada por un sistema computarizado por falta de efectivos procedimientos de control es intencional o inadvertidamente destruida o distorsionada . De aquí la importancia de la Evaluación de Sistemas en las seguridades lógicas como control inicial al Sistema de Crédito y Cobranzas.

- Mal funcionamiento del Sistema

Un sistema es un aplicativo que puede ser desarrollado internamente en la misma empresa y por tanto es hecho a la medida o puede ser comprado como un paquete que normalmente es ofrecido por empresas de desarrollo de software especializadas. En el caso de la empresa de nuestro análisis, el sistema de cartera fue desarrollado internamente, por tanto debe satisfacer las necesidades reales de la misma.

Antes de detallar el sistema y las razones de mal funcionamiento de cualquier aplicativo debemos enfocar los diferentes Sistemas que se desarrollan en una empresa.

En muchas ocasiones lo que se pretende alcanzar en el Area Informática dentro del desarrollo de Sistemas o aplicaciones es un resultado, sinembargo el objetivo debe ser que el Sistema funcione conforme a las especificaciones funcionales, a fin de que el usuario tenga la suficiente información para su manejo, operación y aceptación.

Los sistemas cumplen algunas fases entre las que se encuentran: análisis, diseño, programación, pruebas y mantenimiento las mismas que se retroalimentan continuamente. Si una de estas etapas no es considerada con la importancia debida surgen los inconvenientes futuros y con ello el mal funcionamiento del sistema.

Los sistemas por su mal funcionamiento pueden presentar información distorsionada o reflejar datos incoherentes en los campos y rangos de información definidos, en otros casos pueden ser un problema en lugar de una solución, en suma resultan ser imprácticos.

Entre los problemas más comunes en los sistemas están los siguientes:

- Falta de estándares en el desarrollo, en el análisis y la programación

- Inadecuada especificación del sistema al momento de hacer el diseño detallado.

- Diseño deficiente

- Problemas en la conversión e implementación

- Control débil en las fases de elaboración del sistema y sobre el sistema en sí.

- Inexperiencia en el análisis y la programación

- Nueva tecnología no usada o usada incorrectamente.

- Todo lo antes mencionado puede ser causa del mal funcionamiento de los sistemas, lo cual debe ser tomado en cuenta para la presente revisión.

De ahí que es importante que se realicen las verificaciones necesarias para que los sistemas y programas sean probados exhaustivamente para asegurar su consistencia con las especificaciones originales, no exista descontento de los usuarios y se realicen las transacciones correctamente.

- Descontento de los usuarios

El descontento de los usuarios es uno de los motivos que genera una revisión y evaluación de los sistemas.

Normalmente surge por causas debidamente justificadas y es preciso que el nivel directivo realice la investigación de las causas que originan dicha insatisfacción.

En muchos casos ésto se debe a la falta de participación de los usuarios en el proceso mismo del análisis de la aplicación. Nunca se debe dejar a un lado el criterio del usuario final que es el que va a utilizar la aplicación y quien debe familiarizarse con el uso del mismo, por esto es preciso motivar al usuario a participar en este proceso.

Para que el sistema sea acogido por el usuario, debe cumplir con los requisitos definidos conjuntamente. Por ello se necesita una comunicación completa entre usuario y responsable del desarrollo del sistema. En esta comunicación se debe definir claramente los elementos con que cuenta el usuario, las necesidades de proceso de información y los requerimientos de información de salida, almacenada o impresa.

Al momento de definir el sistema en la fase de análisis, se debió haber definido la calidad de información procesada por el computador, establecer los controles adecuados, los niveles de acceso de la información, entre otros aspectos.

El objetivo de la implantación de un sistema es contribuir a la rapidez y exactitud de procesos que realiza un usuario, reduciendo el tiempo y el esfuerzo realizado en una labor e incrementado el beneficio y utilidad de la empresa.

1.3 Objetivos de la Auditoría

Los objetivos de una Auditoría de Sistemas pueden ser varios , todos dependen de la Situación Informática de análisis.

Entre los principales objetivos que motivan una auditoría tenemos:

- Buscar una mejor relación costo beneficio de los sistemas automáticos o computarizados diseñados e implantados por el Area de Procesamiento de Datos.

- Incrementar la satisfacción del usuario

- Asegurar una mayor integridad, confidencialidad y confiabilidad de la información, mediante la recomendación de seguridades y controles.

- Conocer la situación actual del área de informática y las actividades y esfuerzos encaminados para lograr los objetivos trazados.

Una empresa puede solicitar el análisis de los siguientes puntos:

- Mejorar las seguridades lógicas del Sistema

Las computadoras en este siglo brindan facilidades en el establecimiento de seguridades lógicas a los sistemas y constituyen una alternativa de software disponible en el mercado para garantizar el acceso al computador sólo de personas autorizadas al mismo.

Es importante mantener la seguridad de los sistemas a fin de contar con información relevante en el momento preciso .

Por medio del presente trabajo se plantea emitir un listado de controles tendientes a mejorar las seguridades lógicas del Sistema de Cartera de esta empresa.

- Asegurar una mayor confidencialidad de la información

Se entiende por confidencialidad el salvaguardo de la información con caracteres reservados y exclusivos a los funcionarios autorizados.

La confidencialidad de la información permite el acceso de datos e información sólo a personal autorizado de manera que las transacciones realizadas por un usuario queden registradas como responsabilidad absoluta de la persona que está autorizada a efectuar alguna transacción.

- Mejorar el funcionamiento del Sistema

Antes de ejecutar los programas con datos reales deben ser probados con datos de prueba, hasta que agoten todas las excepciones posibles.

El objetivo de los sistemas es de que proporcionen oportuna y efectiva información, para lo cual debieron ser desarrollados dentro de un proceso adecuadamente planificado.

El sistema concluído debe ser entregado al usuario previo entrenamiento y elaboración de manuales respectivos, que garanticen el buen uso del sistema.

- Incrementar la satisfacción de los usuarios del Sistema de Cartera

La insatisfacción de los usuarios se produce debido a la falta de entendimiento y coordinación de necesidades y el divorcio marcado de los elementos que intervienen, entre los que brindan y reciben el servicio.

Cuando los resultados de un Sistema no están acorde con las necesidades del usuario surge cierto malestar que genera la insatisfacción. Este fenómeno es perjudicial para la empresa misma porque el usuario prefiere no usar el sistema, como apoyo, debido a los continuos inconvenientes que éste le genera.

Es importante tener en cuenta que los sistemas razonablemente concebidos, correctamente probados y eficazmente controlados pueden desgastarse y convertirse en otro sistema o programa remendado, irracional, ineficiente e incontrolado que originará malestar en los usuarios finales

Por tanto es importante analizar los sistemas, encontrar las falencias y mejorarlas para incrementar la satisfacción de los sistemas, principalmente en nuestro caso, la aplicabilidad del Sistema de Cartera. Esto pretende encontrar justamente el presente trabajo, las principales debilidades que serán corregidas, luego de la creación y entrega del informe de auditoría.

1.4 Alcance de la Auditoría

En base a los objetivos y justificativos planteados anteriormente el alcance de la auditoría radica en:

1.- Evaluar los controles de entrada, procesamiento y salida implantados en el Sistema de

Cartera

Estos controles tienen como finalidad:

- Asegurar la compatibilidad de los datos más no su exactitud o precisión, tal es el caso, de la validación del tipo de datos que contienen los campos, o verificar si se encuentran dentro de un rango específico, verificación de seguridad para el acceso a terminales, programas, archivos, datos e información confidencial.

- Asegurar que la totalidad de los datos sean procesados por el computador

- Asegurar que los datos procesados por el computador estén debidamente autorizados.

- Garantizar una adecuada distribución de las salidas otorgadas por el sistema.

2.- Definir los controles que deben implantarse

Luego de la observación realizada se debe crear los controles adecuados con la finalidad de garantizar la integridad y confidencialidad de la información, sean éstos:

- Controles sobre el acceso del usuario

- Controles de claves de acceso

- Controles de datos ingresados

- Controles de transacciones mal efectuadas, entre otros

3.- Establecer Recomendaciones a la Gerencia.

Una vez analizado el planteamiento del trabajo realizado se deberá entregar el informe respectivo a la Gerencia para la revisión y posterior consecución del trabajo y aceptación de la propuesta de mejoras.

CAPITULO II

Descripción del Sistema de Cartera

Capítulo 2

Descripción del Sistema de Cartera

Sistema de Cartera

El Sistema de Cartera surge como una necesidad de la empresa para satisfacer a sus clientes más importantes otorgando un crédito definido a través de políticas generales de la empresa.

Los clientes más importantes son evaluados en su solvencia moral y económica como un medio de garantizar la recuperabilidad de la cartera.

Para la aprobación de un crédito a sus mejores clientes la empresa debe solicitar una garantía bancaria igual al cien por ciento de sus transacciones . Este valor es luego cancelado a la empresa en un plazo de hasta 30 días.

Así mismo los niveles de autorización de crédito para evitar posibles malas interpretaciones o autorizaciones de crédito inadecuadas son evaluadas al interior de la empresa.

Por lo tanto esto no constituye un alto riesgo crediticio, puesto que el crédito es celosamente vigilado por el Jefe del Area y en casos de montos más elevados para las compañías relacionadas, por el Gerente de la empresa. Por tanto existe un menor riesgo de contraer cuentas malas o incobrables.

En muchos casos de créditos las empresas otorgan una extensión del crédito en un plazo específico con cargo de intereses. En otras empresas ésto no se cumple, por lo tanto las Cuentas por Cobrar se hacen efectivas en el plazo indicado y se convierten en un activo verdadero en ese tiempo.

La aplicación de Cartera detallada en el presente documento fue desarrollada por el Area de Sistemas de la empresa, en Foxpro 2.5 para DOS y fue implantada en Mayo de 1997 después de recibir el visto bueno de parte del Area de Reingeniería de Procesos de la Corporación.

El objetivo del Sistema de Cartera surge como necesidad de responder a los requerimientos de la Gerencia de otorgar créditos a sus principales clientes dándole facilidades cómodas de pago, acorde a su solicitud previamente establecida.

Esta aplicación tiene como finalidad manejar toda la información referente a la cartera, la misma que interactúa con los módulos de Caja / Bancos y Facturación.

2.1 Ambiente de Hardware y Software

2.1.1 Ambiente de Red de computadores

La empresa cuenta con un pequeño Centro de Cómputo que es el Area destinada para el jefe de Sistemas, Programadores y Operadores y equipos en general que permiten brindar la atención técnica necesaria como soporte en Hardware y Software de la empresa.

En esta área la empresa cuenta con una red Novell Netware 3.0 instalada en el Servidor Dedicado por medio del cual interactúan todos los usuarios del Sistema.

La red tiene integrada a 15 terminales inteligentes dentro de la empresa.

2.1.2 Equipos Disponibles

Los equipos que se encuentran operativos con el Sistema de Cartera son computadoras personales Compaq Prolínea 466 para los usuarios del Sistema, con las siguientes características:

- Procesador 80486

- 8 Mb de RAM

- 420 Mb de espacio en disco

El Servidor utiliza un computador Pentium con las siguientes características:

- Procesador INTEL

- 16 Mb de RAM

- 1,2 Gb de espacio en disco

2.1.3 Sistema Operativo

El Sistema Operativo de Red es Netware de Novell 3.0 y adicionalmente se encuentra instalado el Sistema Operativo DOS versión 6.2.

2.1.4 Software de Sistemas y Utilitarios

Lenguajes de Programación:

La empresa utiliza el lenguaje de Programación FOXPRO 2.5 para manejo de las Bases de Datos en sistema Operativo DOS.

Sistemas de Aplicación:

En la empresa se encuentran desarrollados algunos sistemas entre los que encontramos los que más se destacan:

Nombres Usuario

(Departamentos)

Nómina Personal

Inventarios Bodega

Activos Fijos Contabilidad

Contabilidad Contabilidad

Utilitarios:

Los principales utilitarios usados en esta empresa son:

- Windows 3.1 para manejo de ambiente gráfico de comandos

- Word, Excel para el desarrollo de hojas de cálculo y comunicaciones

- Access para la manipulación de información que no ha sido ingresada al sistema

2.2 Funcionamiento del Sistema

2.2.1 Descripción del Proceso

La aplicación de Cartera está integrada a los módulos de Facturación y Caja / Bancos. En esta aplicación se recibe información de facturas, notas de débito, notas de crédito que alimentan al Sistema en el procesamiento diario.

La actualización de los archivos de la aplicación es inmediata y su procesamiento es centralizado.

Al ejecutar el proceso, el Sistema procede a evaluar los créditos aprobados y generar las correspondientes Notas de Crédito. Al cierre se genera un archivo temporal que contiene el detalle de las facturas de los distribuidores y compañías relacionadas que optaron por el crédito, con las que al final del día el sistema genera una Nota de Crédito y se la envía al sistema de Cartera de la empresa matriz

- Módulos Integrados al Sistema de Cartera

- Caja/Bancos

De la aplicación de Caja/Bancos se recibe la información de los comprobantes de pago, notas de débito y notas de crédito.

- Facturación

De la aplicación de facturación se reciben las facturas de las compañías relacionadas

( Agrícolas, industriales, ganaderas), de los principales distribuidores y otros clientes.

- Procesos

- Manuales

El ingreso de información que alimenta al Sistema de Facturación y Caja es digitado por el receptor de la transacción por tanto constituye el procesamiento manual que interactúa con el Módulo de Cartera

- Automatizados

Los procesos del sistema son automatizados pues toma la información de otros módulos y realiza los respectivos cálculos y distribución de información a las demás bases del Sistema.

2.2.3.3 Centralizados

La generación del proceso que alimenta las otras bases del sistema, al cierre del día, es canalizada por un sólo usuario de manera que la operación se centraliza a un sólo computador, ubicado en el Centro de Cómputo

2.3 Diagrama del Proces

- Ingreso de Información (Facturación-Caja)

Al módulo de Facturación y Caja ingresan las facturas de las compañías relacionadas: Agrícolas, industriales, ganaderas; de los distribuidores y otros clientes. Así mismo se recibe información de los comprobantes de pago, notas de débito y notas de crédito

- Procesos on Line y Batch

Los principales procesos existentes en la aplicación son:

- a) Procesos de Solicitudes de Crédito

- Ingresos

- Modificación

- Eliminación

b)Proceso de Aprobaciones de Solicitudes de Crédito

- c) Proceso de Documentos por Cobrar

- Ingreso

- Modificación

- Eliminación

- d) Proceso de Intereses por Cobrar

- Antigüedad de saldos

- Resumen/Detalle de saldos

- e) Proceso de Documentos de Pago

- Ingreso

- Eliminación

- Salidas a archivos (Cuentas por Cobrar y Temporales)

Luego del procesamiento se genera un archivo temporal de facturación por distribuidores. Así mismo se actualiza el archivo de Facturación y se generan los registros correspondientes en el Archivo de Cuentas por Cobrar donde se guarda la información que permite luego tomar decisiones, respecto a la Cartera Vencida

2.3.5 Salidas Impresas (Listados Varios)

Entre los principales listados que se generan en este sistema son:

- Tabla de amortización

- Estados de Cuenta

- Documentos de pago pendientes

- Documentos registrados fecha

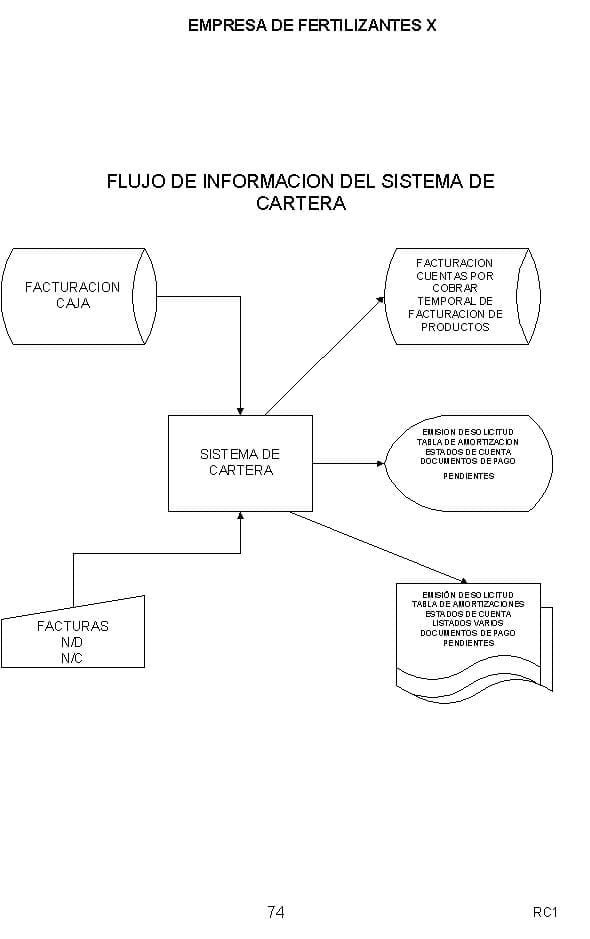

2.4 Flujo de Información

El flujo de información, observado en el anexo RC1, muestra la interacción de los datos así como de los sistemas que interactúan con el Sistema de cartera.

Ver Anexo RC1

Entre las principales entradas al sistema tenemos:

- Archivos de Facturación

- Archivos de Caja

- Facturas

- N/D

- N/C

Entre las principales salidas del Sistema tenemos:

1.- Almacenamiento de información en los siguientes archivos:

- Facturación

- Cuentas por Cobrar

- Temporal de Facturación de Productos

2.- Consultas por pantalla de:

- Emisión de solicitudes Tabla de amortización

- Estados de cuenta (Ver Anexo RC2)

- Documentos de pago pendientes.

3.- Listados de:

- Emisión de solicitudes

- Tabla de amortizaciones

- Listados Varios

- Documentos de pago pendientes

Esta breve explicación se constata gráficamente en el diagrama de flujo que se muestra en el anexo RC 1

CAPITULO III

Evaluación de Controles y Seguridades

Capítulo 3

Evaluación de Controles y Seguridades

Se entiende por controles al conjunto de disposiciones metódicas, cuyo fin es vigilar las funciones y actitudes de las empresas y para ello permite verificar si todo se realiza conforme a los programas adoptados, órdenes impartidas y principios admitidos.

Al hablar de seguridades nos referimos a todas las actividades realizadas con el fin de mantener la reserva de la información: en el manipuleo, proceso, archivo y uso de la información por parte del personal que opera y administra el sistema.

Esta revisión es muy importante por cuanto a más de determinar la existencia de seguridades y controles o la eficacia y eficiencia de las ya existentes, se precisan los detalles que deben ser analizados con profundidad.

Las seguridades de nuestro estudio obedecen exclusivamente a seguridades de tipo lógico, es decir, del Sistema de Aplicación.

3.1 Controles de claves de acceso al Sistema

Los controles de claves de acceso son importantes para evitar la vulnerabilidad del sistema.

No es conveniente que las claves de acceso estén compuestas por códigos de empleados, ya que una persona no autorizada a través de pruebas simples o deducciones puede dar con dicha clave.

Para redefinir las claves a todos los usuarios, estas deberán ser:

Individuales.- Una clave debe pertenecer a un solo usuario, es decir individuales y personales, para facilitar y determinar las personas que efectúan las transacciones, así como, asignar responsabilidades.

Confidenciales.- Los usuarios debe ser formalmente instruidos, respecto al uso de las claves.

No significativas.- Las claves no deben corresponder a números secuenciales, ni a nombres o fechas.

En la revisión del control de claves de acceso se debe considerar los siguientes puntos:

- Sólo se puede acceder a un rango limitado de actividades y menúes.

- Se debe identificar a los usuarios autorizados a las principales transacciones, a través del userid

- Los passwords deben ser conocidos exclusivamente por los usuarios autorizados, y deben ser cambiados periódicamente

- Se debe restringir el acceso a los datos en el Sistema de acuerdo a la función de cada empleado.

Durante nuestra visita fuimos informados de que varios usuarios pueden tener en un momento determinado la misma clave, lo que es permitido por el sistema.

Por lo tanto los controles de claves de acceso son nulos para esta aplicación pues cualquier usuario que conozca una clave puede accesar a esta aplicación tan sensible y delicada para el buen funcionamiento de la empresa. (P/I) (Punto Informe)

- Revisión de Archivo de Autorizaciones de Usuarios (IDEA)

Para poder accesar a la información solicitamos la documentación correspondiente del sistema, lo que facilitaría la interpretación del Sistema y ahorraría tiempo de análisis. Sinembargo, dicha documentación estaba incompleta y desactualizada.

Por esta razón, a través del software de Auditoría denominado IDEA (Interactive Data Extraction and Analysis), software reconocido internacionalmente por el Instituto Candiense de Contadores Certificados para el uso en las Auditorías y/o Revisiones de Sistemas, procedimos a revisar el archivo de autorizaciones de usuarios. La información contenida en ese archivo se puede apreciar en el anexo RC3 donde se pueden establecer las autorizaciones respectivas de los usuarios del sistema, en codificación binaria.

Ver anexo RC 3

Pese a que existen autorizaciones expresas para accesar a las opciones del menú, a través del archivo de autorizaciones, muchos usuarios poseen opciones no autorizadas en sus menúes debido a una mala administración de menú y opciones, perdiéndose entonces la confidencialidad de la información. (P/I) (Punto Informe)

- Periodicidad en cambio de claves de acceso

Es conveniente que las claves de acceso a los programas se cambien periódicamente. Los usuarios generalmente conservan la misma clave que le asignaron inicialmente.

El no cambiar las claves periódicamente aumenta la posibilidad de que personas no autorizadas conozcan y utilicen claves de usuarios del sistema de computación. Es conveniente cambiar las claves, por lo menos trimestralmente.

La periodicidad en el cambio de las claves de acceso de los usuarios al Sistema de Cartera no ocupa un sitial importante en el control que se debe dar a la aplicación.

De la revisión realizada al caso práctico en referencia se pudo determinar que no periodicidad en el cambio de las claves de acceso, debido a que la Jefe de Cartera en muchos casos no tiene el tiempo suficiente para administrar adecuadamente esta aplicación. (P/I) (Punto Informe)

3.1.3 Administración de claves de acceso

La Administración de claves de acceso está dada en dos personas que son el Analista de sistemas y el Jefe de Cartera quien es la persona directamente responsable de la administración de la aplicación que incluye la creación de usuarios así como los respectivos permisos y autorizaciones a opciones del menú de la Aplicación objeto de análisis, mientras que la analista recoge ciertos requerimientos solicitados en forma expresa por el Jefe de Cartera.

Además se pudo apreciar que las claves de acceso creadas son pequeñas y significativas (Ver Anexo RC3), en algunos casos no son individuales ni confidenciales y pero aún que existen usuarios que accesan al sistema sin clave. . (P/I) (Punto Informe)

3.2 Análisis de las Seguridades a Opciones del Menú

3.2.1 Detalle de Usuarios y Funciones

Esta aplicación permite el acceso a funcionarios de diferentes áreas, principalmente aquellos que están vinculados con el proceso de revisión a nivel superior. A continuación detallamos los usuarios de esta aplicación:

- Gerente de Contabilidad

- Gerente Administrativo

- Gerente de Comercialización

- Gerente Financiero

- Subgerente Administrativo

- Contralor

- Asistente del Gerente Financiero

- Jefe Administrativo

- Jefe de Cartera

- Supervisor de Cartera

- Analista de Sistemas

- Encargado de la Codificación de Clientes

3.2.2 Evaluación de Asignación de Opciones del Menú

La administración de las seguridades de la aplicación está a cargo del Jefe de Cartera, el cual se encarga de crear y eliminar usuarios, así como de otorgarle los permisos referentes a las operaciones que estos pueden utilizar, sinembargo los permisos otorgados por usuario están mal asignados de acuerdo a las funciones que éstos cumplen, además la analista de sistemas tiene permiso sobre todas las operaciones del sistema y figura como supervisora del mismo, por lo que eventualmente puede efectuar operaciones en los archivos de datos sin dejar rastro alguno. . (P/I) (Punto Informe)

Así mismo pudimos encontrar opciones del menú que no están desarrolladas y que no son necesarias.

3.2.2.1 Ingreso de Solicitudes de Crédito

De forma estándar con el ingreso de un nuevo empleado se genera un menú que contiene las principales opciones en su trabajo diario. En muchos casos este menú puede ser una copia de un menú ya existente, lo que origina que las opciones del menú de un usuario sean las mismas que de otro usuario, con lo que la seguridad se torna vulnerable en ésta y otras opciones.

Por tanto no existen seguridades adecuadas en esta opción, debido a que diferentes usuarios poseen acceso desmedido a ésta opción que debería ser de uso restringido. (P/I) (Punto Informe)

3.2.2.2 Modificación de Solicitudes de Crédito

El supervisor puede modificar una solicitud de crédito en el caso de que se encuentre comprendido dentro del rango de crédito establecido para el cliente.

En nuestra revisión se pudo determinar que existen otros trabajadores que tienen acceso a dicha modificación, la cual genera fallas en la seguridad de la opción.

Es importante recalcar que esta opción guarda un registro de auditoría de los usuarios que han accesado a ella, lo que permite tener un control sobre la misma. Consideramos importante estandarizar su uso. . (P/I) (Punto Informe)

- Eliminación de Solicitudes de Crédito

Las seguridades de ésta opción no son las más adecuadas pues en este nivel se registran muchos accesos permitidos en opciones asignadas dentro de los diferentes menúes, por tanto es importante estandarizar el uso de la misma. . (P/I) (Punto Informe)

Es importante definir que esta transacción no se encuentre dispersa en múltiples menúes, sino, que se restrinja su uso.

- Aprobación del Crédito

La aprobación del Crédito está a cargo tanto del Jefe de Cartera como del Gerente General de la Empresa, en base a montos establecidos, sin embargo muchos usuarios pueden observar esta opción y accesar a ella sin lograr aprobarla debido a un mensaje inapropiado para el caso, que indica lo siguiente: » Monto de aprobación no ha sido definido por la empresa», lo cual indica fallas en las seguridades de ésta opción. (P/I) (Punto Informe)

- Mantenimiento de Opciones

Esta opción se refiere a la actualización global de tablas, conceptos, documentos, cotizaciones, Entidades por Cías, Usuarios, Autorizaciones, parámetros.

A estas opción de Mantenimiento global de la Aplicación de Cartera tienen acceso la Jefe de Cartera y la Analista de Sistemas principalmente, la cual ejecuta mantenimiento de opciones previa solicitud del Area de Cartera (Ver Anexo RC 3).

Los Gerentes , Subgerentes, Contralor, Jefe Administrativo tienen acceso de mantenimiento a algunas opciones referente a su manejo y aplicación.

De la revisión realizada al caso práctico en referencia se pudo determinar que existen fallas en las seguridades de ésta opción puesto que no se guarda un registro de auditoría de los usuarios que modificaron alguna tabla específica. . (P/I) (Punto Informe)

Esta es una falencia del Sistema que debe ser considerada y corregida.

3.3 Controles de acceso a Principales programas del Módulo

Los principales programas del módulo de Cartera son:

Solicitudes de Crédito.- A través del ingreso de solicitudes inicia el flujo del procesamiento del Sistema, generando el movimiento básico de aprobación o desaprobación del crédito. Sus principales opciones son: Ingreso, Modificación y Eliminación

Otro programa adicional es el mantenimiento de opciones que constituye uno de los procesos más críticos en el módulo.

3.3.1 Solicitudes de Crédito

- Ingreso

El ingreso de solicitudes esta a cargo de la Supervisora de Cartera quien ingresa la solicitud del Cliente que se encuentra en ventanilla o vía línea telefónica.

Esta solicitud es ingresada previo la revisión en las Bases de su historial de pago y si consta en la lista de clientes que pueden optar por compras a crédito. Si no se cumple ninguna de las dos cosas mencionadas anteriormente, la supervisora puede ingresarla a través del sistema en espera de una respuesta del Jefe de Cartera.

Una vez ingresada la solicitud es deber de la Jefe de Cartera o del Gerente General de la empresa la aprobación o negación de dicha solicitud.

Los controles al ingreso se dan a través de los rangos de los montos permitidos.

Por lo tanto en esta opción no existen controles de acceso adecuados debido a que diferentes usuarios pueden accesar a ella, cuando su uso debería ser particularizado. (P/I) (Punto Informe)

3.3.1.2 Modificación

El supervisor puede modificar una solicitud de crédito en el caso de que se encuentre comprendido dentro del rango de crédito establecido para el cliente. Si este excede el monto y se ha decidido otorgarle el crédito este deberá ser autorizado por el Jefe de Cartera.

De la revisión realizada se pudo determinar que no existen adecuados controles de acceso en la modificación de la solicitud, sinembargo como salvedad se guarda el nombre del usuario que hizo la modificación. (P/I) (Punto Informe)

3.3.1.3 Eliminación

Para eliminar una solicitud de crédito efectuada por error involuntario, deberá elaborar una nota de débito que registre el movimiento contrario.

De otra forma, una solicitud podrá ser eliminada automáticamente si luego de 24 horas de haber sido ingresada al sistema no ha sido aprobado por usuario alguno. Este mecanismo permite que en la noche los procesos de tipo batch eliminen las solicitudes que no fueron atendidas o que tienen como indicador la negación del crédito.

Los controles a este nivel son muy buenos pues registra el identificador del usuario que efectuó la transacción así como los nombres de los programas en el caso de que estas solicitudes hayan sido eliminadas por los procesos tipo batch.. . (P/I) (Punto Informe

- Aprobación del Crédito

Esta opción permite que el encargado de la aprobación del crédito revise las solicitudes que están consideradas dentro de su rango de aprobación y digite la opción de aprobación con S en el caso de que a dicha solicitud se le apruebe el monto de crédito o N en el caso de que sea negado.

A esta opción tienen acceso todos los usuarios del Sistema. La restricción básica consiste en la visibilidad de los créditos permisibles acorde a su rango.

La aprobación del Crédito esta a cargo del Jefe de Cartera quien es el que autoriza los montos de la mayoría de las compras a crédito, sólo en el caso de que el monto excede de los límites normales, éste es aprobado por la Gerencia.

Aunque muchos usuarios pueden accesar a esta opción y ejecutar o no la operación, la salvedad en los controles se da a través del registro del nombre del usuario que realizó la aprobación de dicho crédito. (P/I) (Punto Informe)

3.3.3 Mantenimiento de Opciones

Esta opción se refiere a la actualización global de tablas, conceptos, documentos, cotizaciones, Entidades por Cías, Usuarios, Autorizaciones, parámetros.

A estas opción de Mantenimiento global de la Aplicación de Cartera tienen acceso la Jefe de Cartera y la Analista de Sistemas principalmente, la cual ejecuta mantenimiento de opciones previa solicitud del Area de Cartera (Ver Anexo RC 3).

Los Gerentes , Subgerentes, Contralor, Jefe Administrativo tienen acceso de mantenimiento a algunas opciones referente a su manejo y aplicación.

El menor grado de acción para el mantenimiento de opciones lo tienen la Supervisora de Cartera y el Encargado de la Codificación de Clientes.

Consideramos que no existe un adecuado control para regular las alteraciones en el mantenimiento de estas opciones tan sensibles. Creemos que se debe unificar criterios y establecer como máximo tres responsables del Mantenimiento de las Opciones y que la mayoría de los principales funcionarios deben tener opciones de Consulta de las mismas. (P/I) (Punto Informe)

3.4 Controles de edición y validación de Programas

Los controles de edición y validación de datos de entrada a programas se basan en la necesidad de contar con datos coherentes e íntegros, lo que garantizará obtener una salida fiable de un proceso determinado.

Existen muchos controles de edición y validación de datos, los cuales se detallan por las opciones principales del menú.

3.4.1 Verificación de datos en Opciones de Ingreso y Modificación

El tipo de datos a ingresar o modificar debe ir de la mano a la razonabilidad de los datos. Por esto se considerará en el análisis el control de los campos más sensibles en este módulo.

3.4.1.1 Control de formato

El control de formato permite verificar si los datos son apropiados (Numéricos, alfabéticos o alfanuméricos) y corresponden a la longitud específica, es decir que no sean muy pequeño para que se puedan visualizar todo el contenido del campo.

Verificar el tipo de datos que contienen los campos es muy importante así como verificar si estos están comprendidos dentro del rango permitido de valores.

Para la aplicación objeto de nuestro análisis, se pudo determinar que existen anomalías en la definición del tipo de datos, lo cual ocasiona graves consecuencias como mostrar una Cartera irreal, error ocasionado por el tipo de datos definido.

Para la aplicación objeto de estudio lo controles de validación son realmente una falencia general presente en ambas opciones. (P/I) (Punto Informe)

Adicionalmente se pudo determinar que existen fallas en los controles de edición, permitiendo ingresar valores errados como valores alfabéticos. Este tipo de error se produce por no haber registrado alguna rutina de validación de campos. (P/I) (Punto Informe)

3.4.1.2 Campo faltante

Los campos sensibles deben ser llenados antes de aceptar alguna transacción en el Sistema. Esta verificación es hecha en la evaluación de los controles, es decir los campos importantes deben estar completos.

En el caso de información prioritaria como el numero del RUC o la cédula. Estos campos no deben excluirse de ser concatenados en la transacción, es decir no se debe permitir que éste campo sea omitido al realizar una transacción crediticia.

Con este ejemplo precisamos que no debe permitirse el registro de operación alguna cuyos campos más sensibles hayan sido dejados en blanco. Este problema debe ser detectado y controlado a través del Sistema.

En esta aplicación está presente este tipo de error el cual no es considerado por la aplicación. (P/I) (Punto Informe)

3.4.1.3 Razonabilidad

Los datos no deben exceder de su valor razonable. Así en Horas: 24; Meses: 12; etc.

La razonabilidad también considera la verificación automática de tablas, de códigos, límites mínimos y máximos o la revisión de determinadas condiciones establecidas previamente.

Para la aplicación objeto de análisis encontramos debilidades en los campos períodos de gracia y dividendo.

Adicionalmente detectamos que existen errores de razonabilidad en este sistema principalmente en el manejo de notas de débito y notas de crédito donde la numeración de éstos documentos así como los valores presentan excesos no permitidos se debe utilizar una adecuada rutina de verificación que debería ser incluida en el sistema. (P/I) (Punto Informe)

CAPITULO IV

Informe Final

Capítulo 4

Informe Final

4.1 Información General

4.1.1 Elaboración del Informe

El informe es la culminación de una auditoría o revisión. Representa el aspecto crítico del proceso porque es la representación fidedigna, visible en que terceros pueden confiar. Así pues, el informe debe mostrar claramente el alcance del trabajo realizado y la responsabilidad que se asume en cuanto a la razonabilidad de los Sistemas. Una vez reunida la evidencia, el auditor debe depurar y juzgar con el mayor celo profesional a fin de obtener las adecuadas conclusiones. Al emitir su opinión, terceras personas depositan su confianza en el mismo, al punto que pueden legalmente exigirle responsabilidades por su opinión vertida.

Características del informe

Verificabilidad

Los informes deben ser verificables, puede que no siempre el lector pueda verificarlos personalmente, pero si se utilizan nombres comúnmente aceptados o se hace referencia a elementos concretos o sitios del lugar de la revisión, se mejora la verificación de la información.

Inferencias

Una inferencia es una afirmación sobre algo desconocido, hecha con base sobre algo conocido. Se debe estar consciente de las inferencias que se hacen.

La técnica de recolección y análisis de datos permitirán que se presenten inferencias de un modo comprensible y lógico.

Juicios

Los juicios son la expresión de la aprobación o desaprobación. Al igual que las inferencias no se pueden evitar, se debe estar consciente de los juicios que se emitan en el informe.

Resumen

El resumen es la parte importante de todo el informe. La credibilidad y aceptación del informe se beneficia cuando se incluye una valoración del comportamiento global.

Claridad

La claridad es una característica primoridal en un informe porque la finalidad es exponer las situaciones del modo mas comprensible posible. Se debe evitar hacer uso de términos muy complejos y técnicos excepto si se precisa su significación.

Siempre se debe tener en cuenta que el contenido del informe debe ser comprendido por otras personas que no tienen conocimiento, o tienen poco conocimiento del tema.

Objetividad

El informe se debe presentar con criterio imparcial, es decir que no haya sido afectado por prejuicios o predisposiciones de quien lo preparó.

Concisión

Todo el informe debe ser conciso y preciso: El título, la estructura, la formulación de las conclusiones, las recomendaciones y el vocabulario.

Esta característica refleja la particularidad de que solo lo esencial es lo que debe formar parte del informe.

En la presentación del informe se debe tener en cuenta lo siguiente:

Apariencia

El informe debe demostrar buen gusto y personalidad. No debe ser escrito en papeles de colores, ni usar en el texto subrayado de colores. El encarpetado debe demostrar sobriedad no parecer ostentoso.

Extensión

El informe debe ser conciso. El lenguaje utilizado debe ser directo, apropiado y sencillo para asegurar una buena comunicación. No debe ser excepcionalmente extenso.

Oportunidad

La preparación del informe debe ser oportuna para que tengan vigencia las recomendaciones que se están proponiendo. Esto garantiza que el informe se mantendrá vigente con el transcurso de los días hasta que se reproduzca.

Elementos del Informe

El informe debe estar redactado en términos gerenciales. En su presentación debe ir una o dos frases de los hallazgos importantes, si es que los hubiere.

De forma general, el informe debe contener principalmente, lo siguiente:

1.- Antecedentes

2.- Objetivos de la Auditoria

3.- Resultados de la Evaluación

Situación Actual

Efectos

Recomendaciones

El informe presenta la información necesaria y concreta que identifica los hallazgos u observaciones que fueron captados al momento de realizar la auditoría de Controles de la Aplicación de Cartera, en sus principales módulos y opciones.

4.1.2 Documentación de respaldo

Es importante que como constancia física del trabajo realizado se anexe la documentación de mayor prioridad, como producto de la revisión realizada.

Esta puede incluir información de las encuestas realizadas o guías de evaluación formuladas a los usuarios del sistema, así como documentación emitida por el sistema en revisión, que evidencie las novedades encontradas o simplemente las salidas del sistema.

Para la elaboración del informe final se adjuntan como documentación de respaldo: Estados de Cuenta, Listado de Autorizaciones, Registro de Atención a usuarios.

4.1.3 Fase de cierre

La fase de cierre de la revisión y evaluación de un Sistema abarca las actividades que siguen a la emisión del informe formal. Estas actividades pueden clasificarse en:

- Evaluación de la respuesta

- Presentación del informe y Cierre definitivo de la auditoria

- Acción correctora

- Respuesta al informe

Estos elementos están íntimamente relacionados, por tanto , es conveniente empezar con una explicación de los mismos.

- Evaluación de la Respuesta

Una vez terminado el informe se debe presentar un borrador para ser discutido con la Gerencia, de manera que se efectúen las observaciones necesarias para clarificar cualquier criterio que no se encuentre especificado con la claridad o la profundidad requerida.

- Presentación del informe y Cierre formal

La presentación del informe y el cierre formal debe hacerse por medio de una carta o memorando, una vez efectuadas todas las correcciones necesarias tratadas en la evaluación de la respuesta, se entrega el informe final luego de una exposición del trabajo realizado, respaldado con la debida documentación soporte, con lo cual queda concluída la labor en forma parcial puesto que el auditor luego de esta entrega deberá hacer un seguimiento de las novedades encontradas en un período establecido.

- Acción correctora

Uno de los principios básicos de la evaluación de la respuesta por parte del Gerente es que las condiciones adversas a la calidad del Sistema tienen que identificarse y corregirse enseguida. Para las causas importantes adversas, la dirección debe adoptar las medidas necesarias para evitar su repetición.

Esta última parte del proceso de la acción correctora es, a menudo, la más difícil de poner en práctica, por lo tanto, la acción correctora tiene que ser un proceso serio y continuo.

- Respuesta al informe

Treinta días después de la recepción del informe, es un período típico para dar una respuesta.

Normalmente es responsabilidad del jefe del equipo que efectúa la revisión, hacer el seguimiento de las respuestas a un informe. Si no se recibe una respuesta en la fecha solicitada, algún miembro del equipo debe llamar al cliente que solicitó el servicio para recordarle a la organización que tiene que comprometerse seriamente con la acción correctora.

Caso Práctico

Informe presentado al Gerente General de la empresa Fertilizantes Agrícolas X por la Srta. Alice Naranjo Sánchez, Presidente de la Empresa Auditora Naranjo-Arrobo Asociados, por el período comprendido entre Octubre 1 a Dic 8 de 1998.

Guayaquil, Diciembre 8 de 1998

Distinguido Señor:

Nuestro compromiso básico con la empresa que Ud. digna y acertadamente preside consiste en la: Evaluación de controles y seguridades del Sistema de Cartera en la empresa de Fertilizantes Agrícolas X, para lo cual se analizaron los problemas básicos que se detallan a continuación:

- Falta total o parcial de seguridades lógicas

- Mal funcionamiento del Sistema

- Descontento de los usuarios

Estos problemas ocasionados por el Sistema de Cartera fueron canalizados hacia alcanzar los siguientes objetivos en nuestro trabajo y son:

- Mejorar las seguridades lógicas del Sistema

- Asegurar una mayor confidencialidad de la información

- Mejorar el funcionamiento del Sistema

- Incrementar la satisfacción de los usuarios del Sistema de Cartera

En el presente informe presentamos los controles que deben implantarse ante las novedades encontradas en el Sistema de Cartera.

Atentamente,

Srta. Alice Naranjo

Presidente

Auditores Naranjo-Arrobo Asociados

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

Recogida las novedades encontradas en el Sistema en relación a las debilidades de los controles previa recepción de inquietudes de los usuarios y constatación física en el sistema, se procede a elaborar un documento de las debilidades encontradas y las respectivas recomendaciones a la gerencia.

ANTECEDENTES DE LA EMPRESA

La empresa de Fertilizantes Agrícolas X, reside en la ciudad de Guayaquil, es subsidiaria de una importante Corporación de nuestro país y se dedica a producir, elaborar y distribuir toda clase de fertilizantes químicos para el sector agrícola de la región Costa principalmente.

Su planta está ubicada en la ciudad de Guayaquil dentro del sector industrial. Posee muchos puntos de ventas en las principales localidades del país como: Machala, El Triunfo, Quevedo, Naranjal, Milagro, entre otras.

Entre sus principales proveedores locales tenemos: Ramexco, Fertagric, Comercial Agrofam.

Entre sus principales proveedores internacionales tenemos: NOVARTIS, BASF, Bayer, etc.

Sus principales clientes son: Reybanpac, Cartonera Andina S.A., Expoplast, entre otros.

Sus principales competidores son: MITSUI, SQM, Fertagric, entre otros.

Ante una serie de problemas que la aquejan la Gerencia General de la empresa en reunión de Directorio aprobó la contratación de una Auditoría externa con la finalidad de efectúa la Evaluación de controles y seguridades del Sistema de Cartera en la empresa de Fertilizantes Agrícolas X, por el período comprendido entre Octubre 1 a Diciembre 8 de 1998, con una duración estimada de 84 días laborables.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

OBJETIVOS DE LA AUDITORÍA

- Mejorar las seguridades lógicas del Sistema

- Asegurar una mayor confidencialidad de la información

- Mejorar el funcionamiento del Sistema

- Incrementar la satisfacción de los usuarios del Sistema de Cartera

RESULTADOS DE LA EVALUACIÓN

Las principales debilidades detectadas en nuestro análisis obedecen a aspectos netamente de controles aplicados en las distintas fases del proceso del Sistema de Cartera.

- La documentación de la aplicación está incompleta y desactualizada

- Existen autorizaciones asignadas a ciertos usuarios que están mal definidas

- El sistema no controla que los usuarios posean claves (passwords) diferentes entre ellos.

- No hay periodicidad para el cambio de claves de acceso al sistema.

- Las claves de los usuarios son muy pequeñas.

- Cualquier usuario puede respaldar y restaurar los archivos de datos del sistema

- Existen dos supervisores del sistema

- Existen opciones del menú que no están desarrolladas y que no son necesarias

- Los controles de validación de ingresos de datos están incompletos

- No se valida el ingreso de transacciones incorrectas

- Algunos mensajes de error de la aplicación están incorrectos

- Algunos campos utilizados para mostrar datos en la pantalla son muy pequeños

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

A continuación se presenta un análisis detallado de las debilidades encontradas, los efectos y una serie de recomendaciones orientadas a eliminar dichas falencias detectadas en la aplicación de Cartera:

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN:

1.-La documentación de la aplicación está incompleta y desactualizada

Situación Actual:

Durante el análisis pudimos observar que no se cuenta con la documentación necesaria del sistema, ya que sólo se tiene el manual del usuario, el cual está desactualizado.

Efectos:

Esta situación puede conducir a problemas de:

- Dependencia del personal que desarrolló el sistema

- Dificultad en la implementación de cambios en la aplicación en caso de que esté ausente el personal que está familiarizado con la aplicación

- Dificultad para los nuevos usuarios del sistema al tratar de utilizarlo guiándose en una documentación desactualizada, que los llevaría a confusiones y pérdidas de tiempo.

Recomendaciones:

Es importante mantener una documentación completa de los sistemas, en la cual estén incluídos los manuales del usuario, técnico, de operación, y la documentación de los programas. Así como un registro de las modificaciones realizadas a la aplicación, en el cual se incluya la fecha, descripción, analista encargado, usuario, firma de revisión y aprobación del usuario con respecto a los cambios realizados, etc., esto para cada modificación, a fin de tener un documento de respaldo en caso de producirse reclamos posteriores.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN:

2.- Existen autorizaciones asignadas a ciertos usuarios que están mal definidas

Situación actual:

Durante la revisión pudimos observar que no existen procedimientos de definición de usuario que garanticen un adecuado control de acceso a las diferentes opciones de la aplicación. Por ejemplo el usuario MCJ tiene permiso para respaldar los archivos de datos del sistema, siendo él la persona encargada de manejar sólo los códigos de productores.

Efectos:

Esta situación permite que:

- Eventualmente un usuario pueda obtener información confidencial de la empresa y posiblemente hacer uso indebido de ella.

- Un usuario pueda extraviar la información obtenida, la misma que podría llegar a manos de terceras personas, con el peligro que ello implica.

Recomendaciones:

Es indispensable realizar una revisión de las autorizaciones asignadas a los usuarios a fin de evitar fugas de la información confidencial de la empresa, así como asignar a los usuarios las autorizaciones correspondientes de acuerdo a las funciones que realizan.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN:

3.- El sistema no controla que los usuarios posean claves (passwords) diferentes entre

ellos

Situación Actual:

Durante nuestra visita fuimos informados de que varios usuarios pueden tener en un momento determinado la misma clave, lo que es permitido por el sistema.

Efectos:

Esta situación permite:

- Accesos no autorizados al sistema, ya que una persona que no sea usuario del sistema (intruso) puede aprenderse la clave de algún usuario A, y como es la misma clave de otro usuario B que posiblemente tenga autorizaciones que le permitan el acceso a ciertas funciones restringidas de procesamiento de información, el intruso podría accesar al sistema utilizando el nombre del usuario B y la clave del usuario A, y de esta forma efectuar operaciones no autorizadas en los archivos de datos de la aplicación.

- Falta de confidencialidad en las claves de los usuarios.

Recomendaciones:

Es importante mantener la confidencialidad y la unicidad de las claves de acceso de los usuarios al sistema, a fin de evitar cualquier posible acceso no autorizado a la aplicación, además, se debería implementar alguna rutina de programación que le permita al sistema evaluar la clave de un usuario cuando se la esté creando o modificando, y así evitar que existan claves repetidas.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

4.- No hay periodicidad para el cambio de claves de acceso al sistema

Situación Actual:

Durante la revisión se pudo observar que no se ha definido un intervalo de tiempo para cambiar las claves de acceso de los usuarios al Sistema de Cartera.

Efectos:

Esta situación permite que:

- Personas no autorizadas conozcan la clave de algún usuario.

- Accesos no autorizados a la información del sistema utilizando el nombre y la clave de algún usuario descuidado pueda efectuar operaciones no autorizadas.

Recomendaciones:

Se deben definir políticas de seguridad de datos que incluyan: intervalo de tiempo para cambios de clave, administrador de las seguridades del sistema, estándares de creación de usuarios, entre otras cosas.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

5.- Las claves de usuario son muy pequeñas

Situación Actual:

Durante el análisis conocimos que los usuarios tienen claves muy pequeñas, compuestas básicamente de dos o tres letras, las cuales son asignadas por el jefe de cartera.

Además es posible crear usuarios sin clave.

Efectos:

Esta situación permite que:

- Se reste confidencialidad y seguridad al sistema, ya que las claves muy pequeñas son fáciles de aprender y de copiar.

- Se produzcan eventuales accesos no autorizados al sistema

- Se puedan crear usuarios sin clave, lo que es un peligro potencial para la seguridad de la información, ya que el nombre (login) del usuario que es lo primero que se ingresa cuando se accesa al sistema si se lo puede visualizar, por lo que al no tener clave ese usuario, cualquier persona no autorizada podría ingresar sólo con el nombre del usuario sin clave, y de esta manera podría ejecutar todas las operaciones para los cuales tiene autorización ese usuario.

Recomendaciones:

Es recomendable utilizar claves con un mínimo de cinco caracteres, así mismo debe modificarse la opción de ingreso de clave de usuario, de tal forma que el ingreso de la misma sea obligatorio al momento de crear un usuario.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

6.- Cualquier usuario puede respaldar y restaurar los archivos de datos del sistema

Situación Actual:

Luego de revisar las opciones del menú para cada usuario, pudimos observar que cualquier usuario del sistema puede respaldar y restaurar los archivos de datos, ya que cuentan con los permisos respectivos.

Efectos:

Esta situación implica:

Un usuario puede eventualmente obtener un respaldo de la información, modificarla y luego restaurarla al sistema, todo esto de forma no autorizada, lo que significa un gran peligro para la seguridad de la información, ya que se podría realizar cualquier operación, registrar transacciones, etc., sin dejar ninguna evidencia del mismo.

Recomendaciones:

Es recomendable que se asigne funciones de respaldo y restauración de la información a una persona, ya sea del área financiera o de sistemas, y luego permitirle sólo a ella que tenga acceso a esa opción del sistema, así mismo se le debe indicar a esta persona la periodicidad con la que debe efectuarse los respaldos.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

7.- Existen dos supervisores del sistema

Situación Actual:

Pudimos observar que existen dos supervisoras del sistema: el jefe de cartera (FF) y la analista de sistemas(RG), ésta última aparece en el sistema como la supervisora, por lo que tiene acceso a todas las funciones de procesamiento de datos del sistema, por petición del gerente financiero estas funciones fueron asignadas al jefe de cartera, pero no se han retirado los permisos correspondientes al analista de sistemas.

Efectos:

Esta situación permite que:

- Al tener dos personas los permisos para efectuar todo tipo de operaciones, se podrían presentar problemas por cambios que realizaren cualesquiera de los dos sin el conocimiento de la otra.

- Se da la posibilidad de que se produzcan modificaciones no autorizadas a los archivos de producción sin el conocimiento del área financiera, lo que podría generar muchos inconvenientes a las hora de revisar los resultados.

Recomendaciones:

Es importante segregar las funciones de cada usuario de tal forma que la supervisión del sistema quede a cargo de una sóla persona que sea responsable de ésto, además el personal de sistemas no debería tener acceso a las operaciones que sobre los archivos de producción puede afectar la aplicación, sólo debería tener permiso para efectuar operaciones en los archivos de desarrollo (pruebas)

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

8.- Existen opciones de menú que no están desarrolladas y que no son necesarias

Situación Actual:

Durante la revisión se observó que en el menú de procesos de la aplicación existen opciones que no se han desarrollado, tales como; Generación de cargos por mora y Transferencia de Documentos por Cobrar, las cuales no van a ser desarrolladas. Actualmente están sólamente mencionadas en el menú.

Efectos:

Esta situación puede causar:

- Confusión y disgusto a los usuarios cuando ellos traten de utilizar estas opciones

- Que se genere un criterio equivocado sobre la aplicación

Recomendaciones:

Es recomendable que en todos los menúes aparezcan sólo las opciones que se utilizan o que en el futuro se van a utilizar, a fin de que el usuario pueda apreciar lo que realmente pueda hacer el sistema.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

9.- Los controles de validación de ingresos de datos están incompletos

Situación Actual:

Durante la revisión se pudo observar que faltan validaciones de ingreso de datos, por ejemplo: Cuando se ingresa una nota de débito se puede definir un valor negativo para el campo del período de gracia, y además se puede dividir el valor total de la nota en 99 dividendos.

Efectos:

Este tipo de errores puede causar:

- Causar diferencias significativas en los resultados del sistema

- Provocar descuadres en los totales con relación a los de otros sistemas

- Afectar directamente la confiabilidad y la veracidad de la información expresada en los estados financieros

Recomendaciones:

Recomendamos que el área de sistemas revise las validaciones de ingreso de datos de esta aplicación, con la ayuda de usuarios que les proporcionen información para solucionar este problema, a fin de prevenir que los inconvenientes antes mencionados ocurran en el futuro.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

10.- No se valida el ingreso de transacciones incorrectas

Situación actual:

Durante la revisión se observa que no se han creado rutinas de validación de transacciones con datos erróneos o de rutinas que no permitan la omisión de campos sensibles en la aplicación, por ejemplo: Si ingresamos una nota de débito con período de gracia (40) y 99 dividendos a pagar, el sistema lo acepta y no se produce ninguna notificación posterior en la que se indique que se ha ingresado una transacción incorrecta.

Efectos:

Este tipo de errores puede:

- Causar diferencias significativas en los resultados del sistema

- Provocar descuadres de los totales con relación a los de otros sistemas

- Generar dificultades para detectar las transacciones incorrectas

- Afectar directamente la confiabilidad y la veracidad de la información expresada en los estados financieros.

Recomendaciones:

Se recomienda que se creen rutinas de programación que permitan al sistema detectar las transacciones incorrectas aún después de haber sido ingresadas, y que al mismo tiempo las elimine y las registren en algún archivo temporal para su posterior revisión y corrección por parte de alguna persona que para el efecto se designe.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

11.- Algunos mensajes de error de la aplicación están incorrectos

Situación actual:

Algunos de los mensajes de error que muestra el sistema no reflejan la verdadera falla que se había producido, por ejemplo: Cuando se ingresaba una nota de débito y se digitaba un número negativo en el campo del tipo de cambio, el sistema mostraba el siguiente mensaje ¨No se ha ingresado el tipo de cambio¨, lo cual es totalmente incorrecto.

Efectos:

Esta situación puede:

- Causar confusión y pérdida de tiempo as los usuarios del sistema

- Cuando los usuarios ingresan datos equivocados no saben cuál es el verdadero error, ya que el sistema les muestra un mensaje equivocado.

- Se incrementa el grado de dificultad para operar el sistema.

Recomendaciones:

- Se recomienda que el área de sistemas revise los mensajes de error que muestra esta aplicación, a fin de que el sistema brinde mayores facilidades a los usuarios.

Informe Final

Evaluación de controles y seguridades del Sistema de Cartera en una Empresa de Fertilizantes Agrícolas

RESULTADOS DE LA EVALUACIÓN

12.- Algunos campos utilizados para mostrar datos en la pantalla son muy pequeños

Situación actual:

Ciertos campos en la pantalla no son lo suficientemente grandes para mostrar el resultado de una operación aritmética, por ejemplo: Cuando se ingresaba una nota de crédito en dólares, y el resultado de la multiplicación de el tipo de cambio por el valor de la nota era más grande que el valor que podía mostrar el campo de salida, entonces no se podía visualizar la equivalencia en sucres de la transacción.

Efectos:

Esta situación puede:

- Causar confusión y pérdida de tiempo a los usuarios del sistema

- Generar molestias a los usuarios cuando estén ingresando datos y no puedan visualizar los resultados de sus operaciones aritméticas, por lo que estarían obligados a realizarlos manualmente para verificar sus datos.

Recomendaciones:

Se recomienda que el área de sistemas revise los campos de salida de esta aplicación en los que se muestran los resultados de operación aritméticas, a fin de que el sistema brinde mayores facilidades a los usuarios y se pueda prevenir que los inconvenientes antes mencionados ocurran en el futuro.

Conclusiones:

La informática y la computación son disciplinas o técnicas que tienen injerencia en todas las actividades del ser humano, sin las cuales no se podría almacenar ni procesar grandes volúmenes de datos, obtener información en mínimo tiempo ni con gran precisión, relacionar datos para obtener alternativas de solución a problemas financieros, administrativos e inclusive sociales.

Consecuentemente, no se puede concebir una empresa en la que esta área tan sensible sea descuidada de los controles periódicos que el entorno informativo demanda.

El área de las Auditorías en su múltiples formas, está empezando a ser reconocida por el mundo empresarial como un medio eficaz de mejorar la calidad.

La auditoria de Sistemas debe ser parte integrante de la Auditoria en General. De esta manera se van efectuando controles periódicos que eliminen los riesgos que presentan el diseño de algunos sistemas.

Los riesgos y controles generales afectan a los riesgos y controles de la aplicación, por tanto se deberá dar énfasis a cada uno de ellos desde los controles de entrada, procesamiento hasta los controles de salida.Estos minimizaran los riesgos en la medida que los controles generales se cumplan.

En nuestro trabajo pudimos encontrar una serie de anomalìas en los controles como:

- Mala asignación de los perfiles de usuarios, error grave que genera accesos indiscriminados a opciones sensibles.

- Mal manejo y administración de claves.

- Fallas en controles de edición

- Mala asignación de permisos derivada por una mala administración de seguridades.

Sinembargo en algunos casos si se presentan opciones de salvataje como son el guardar el usuario de la persona que accesó al sistema, lo que podría ayudar en el momento de identificar o detectar algún problema.

Por tanto se debe concientizar a los departamentos usuarios respecto a la importancia de involucrarse en el desarrollo de aplicaciones con la finalidad de detectar fallas en el sistemas antes de que éste entre en funcionamiento, así como de las seguridades y de lo significativo que representa el compartir claves de acceso con compañeros de trabajo de la misma área o ajenos a ella.

Los sistemas de información forman parte de los recursos totales de la organización, de hecho en algunas empresas, son tan importantes como la estrategia de mercado, diseño de productos, etc. Por consiguiente, los ejecutivos además de asignar recursos monetarios deben participar del diseño de sistemas que dará como resultado un real camino hacia la consecución de los objetivos y fines de la empresa.

En este trabajo se han expuesto conceptos básicos y teorías del proceso de auditoría de sistemas. También se ha tratado de exponer algunas formas de poner en práctica la teoría. Conforme se vaya estableciendo la aplicación de auditorías, se desarrollarán ciertos métodos y otros fenecerán. Esto se debe al proceso evolutivo de la ciencia. Independientemente de los cambios; el propósito de una auditoría o evaluación siempre será proporcionar a la dirección una información significativa para basar la toma de decisiones que conducen la buena marcha de la empresa.

Anexos

Flujo de información del sistema de cartera

Terminología

Terminología

Archivo.- Es un elemento de almacenamiento de información que consiste en una serie de registros, cada uno de los cuales contiene información similar. Así un archivo puede contener la información de todos los clientes de la compañía y cada registro será un cliente en particular.

Auditoria.- Evaluación independiente, estructurada y documentada de la adecuación y puesta en práctica de una actividad con respecto a unos requisitos especificados.

Auditoría de Sistemas.- Permite conocer como identificar las debilidades existentes en el área de sistemas, aprender como verificar el grado de credibilidad de la información procesada, aumentar la capacidad para definir el ambiente de seguridad apropiado para el procesamiento de la información y comprender el manejo de herramientas computarizadas para efectuar pruebas de auditoría.

Diagrama de Flujo.- Es una representación gráfica de una secuencia de operaciones en la que se utiliza un juego predeterminado de símbolos con el fin de ilustrar los pasos que involucra el flujo de los datos en un procedimiento o un sistema dado, puede ser general o detallado.

Interactivo.- Sistema que permite la interacción entre hombres y máquinas a través de algún dispositivo terminal.

Multiprocesamiento.- Es el enlace entre dos o mas procesadores para manejar grandes volúmenes de datos y proveer servicios de multiprogramación, o servicios de tiempo compartido o ambos.

Multiprogramación.- Sistema informático que permite ejecutar simultáneamente dos o más programas distintos.

Procesamiento.- Es la ejecución real de la tareas de un sistema.

Proceso distribuído.- Sistema de procesar datos que implica un diseño, control y operación descentralizada, por medio de una serie de ordenadores conectados en red.

Programas de aplicación.- Son aquellos que se requieren para ejecutar tareas en un sistema especifico de procesamiento de transacciones.

Simbología.- Entre los principales símbolos utilizados en un diagrama de flujo tenemos los siguientes:

Proceso Almacenamient

Reporte Ingreso de datos

Entrada Manual Ingreso por Pantalla

Decisión Inicio/fin de diagrama de flujo

Sistema Operativo.- Son programas de sistemas que controlan los recursos de la máquina y sirven de enlace entre estos recursos y los usuarios. También se los llama programas maestros de control, monitores o programas de control de sistemas. Cada fabricante tiene un nombre singular para el sistema o sistemas operativos que suministra.

Software.- Programa que da instrucciones al computador. Se llama así también al Sistema Operativo.

Tiempo compartido.- Realización de dos o más funciones durante el mismo período, asignando pequeñas divisiones del tiempo total a cada función.

Permite utilizar el ordenador de manera que atienda a varios usuarios durante el mismo tiempo.

Tiempo de respuesta.- Tiempo necesario para transmitir información desde un ordenador y recibir respuesta.

Tiempo real.- El almacenamiento de información en el sistema se produce al momento en que las transacciones se están efectuando. Las aplicaciones en tiempo real son indispensables en aquellos casos en que los datos se modifican varias veces en el transcurso de un día y requieren ser consultados en forma casi inmediata con las modificaciones efectuadas.

Validación.- Verificación programada de datos o resultados, para asegurarse de que cumplen con normas predeterminadas.

Bibliografía

- Cohen Daniel, Sistemas de Información, Ed..McGraw Hill, 1995

- Ettinger Richard y Golieb David, Créditos y Cobranzas, De. Continental, México, 1980.

- Instituto Mexicano de Contadores Públicos, Normas y Procedimientos de Auditoría, De. Litograf, México, 1972

- Leiva Francisco, Investigación Científica, De. Ortiz, Quito, 1979.

- Mayne Lynette, Dirigir desde la Cima, De. Alfaomega, De. Presencia, Bogotá, 1995.

- Méndez E. Carlos, Metodología de la Investigación, Mc Graw Hill, 1994

- Ríos Wellington Dr, Auditoría de Sistemas de Informática, De. Abaco, Quito, 1994

- Sanders Donald, Informática: presente y Futuro. McGraw Hill, De. Interamericana, 1990