1.Antecedentes del Wi-Fi

1.1. Introducción

Su nombre proviene de la marca comercial Wi-Fi. Es un mecanismo de conexión de dispositivos electrónicos de forma inalámbrica. Los dispositivos habilitados con wifi, tales como un ordenador personal, una consola de videojuegos, un smartphone, o un reproductor de audio digital, pueden conectarse a Internet a través de un punto de acceso de red inalámbrica.

Wi-Fi es una marca de la Wi-Fi Alliance la organización comercial que adopta, prueba y certifica que los equipos cumplen los estándares 802.11 relacionados a redes inalámbricas de área local.

1.2.Historia

La historia del origen y desarrollo de esta tecnología inalámbrica se remonta al año 1880 cuando Alexander Graham Bell y Charles Summer Tainter inventaron el fotófono, el primer aparato de transmisión de sonido mediante luz sin necesidad de utilizar cables, tan solo 8 años después el físico alemán Rudolf Hertz utilizó ondas de radio para realizar la primera comunicación inalámbrica.

En 1971 un grupo de investigadores americanos diseñaron la primera red de área local inalámbrica bautizándola con el nombre de ALOHAnet, esta primera WLAN utilizaba ondas de radio para comunicar diversos ordenadores ubicados en las distintas islas de Hawai.

Las bases del wifi actual datan del año 1985 cuando la comisión de comunicaciones de los Estados Unidos estableció las características que tenía que disponer una red inalámbrica asignando las frecuencias en las que trabajan esta tecnología conocidas como bandas ISM (Industrial, Scientific, Medical) destinadas al uso en redes inalámbricas en el campo industrial, científico y médico.

En 1991 las empresas norteamericanas AT&T y NCR desarrollaron las bases del estándar 802.11 que establece la normativa en la comunicación inalámbrica, en esta época las velocidades de transmisión eran realmente bajas del orden de 5 Mb/s hasta que en 1993 el Ingeniero Jhon O´Sullivan desarrolló una tecnología para el sector astrofísico que fue implementada en las redes inalámbricas permitiendo alcanzar velocidades de transmisión eficientes.

En 1997 se lanza el estándar 802.11 por parte del IEEE (Instituto de ingenieros eléctricos y electrónicos). Posteriormente en el año 1999 varias empresas como la finlandesa Nokia en aquella época fabricante líder de teléfonos móviles y la americana Symbol Technologies especialista en el desarrollo de soluciones inalámbricas o la especialista en fabricación de semiconductores Intersil entre otras crearon la asociación sin ánimo de lucro WECA con la finalidad de fomentar el desarrollo de dispositivos electrónicos que sean compatibles con el estandar IEEE 802.11, posteriormente en el año 2003 se rebautizó con el nombre Wi-Fi Alliance.

1.3. El verdadero nombre de Wi-Fi

En el 2000, tan solo un año después de su formación, la que aun se denominaba WECA acepta como estándar la norma IEEE 802.11b. El nombre era muy poco comercial así que la asociación contrata a la empresa de publicidad Interbrand para que cree un nombre mucho más fácil de recordar, algo corto y simple. Las propuestas son varias: “Prozac”, “Compaq”, “Oneworld”, “Imation” y, evidentemente, “Wi-fi” la abreviación de Wíreles Fidelity.

Wi-Fi (802.11) fue creado para sustituir a las capas físicas y MAC de Ethernet (802.3).

En otras palabras, Wi-Fi y Ethernet son redes iguales que se diferencian en el modo en que el ordenador o terminal accede a la red, Ethernet mediante cable y Wifi mediante ondas electromagnéticas. Esta característica las hace compatibles.

Es importante resaltar que Wi-Fi no es una marca, es el nombre de un estándar. Esto quiere decir que todos los equipos con el sello wifi pueden trabajar juntos independientemente del fabricante que haya creado la red o el ordenador. Así pues si en una oficina tenemos computadores de diferentes marcas pero todos ellos disponen de wifi podremos conectarlos entre si sin problemas.

Actualmente Wifi es, sobretodo, conocido como herramienta para acceder a Internet pero lo cierto es que se diseñó como red inalámbrica local, para conectar a corta distancia varios dispositivos entre sí. Conviene no olvidar esta utilidad, pues aunque esté menos difundida puede aportar al usuario muchas facilidades y posibilidades.

1.4. Los Wi Fi más populares

El estándar original es el 802.11, éste ha ido evolucionando y ahora las posibilidades de alcance y velocidad son varias. Siempre hablando de Wifi algunas variantes son estas:

- IEEE 802.11b y IEEE 802.11g, ambos disponen de una banda de 2.4 GHz el primero alcanza una velocidad de 11 Mbps y el segundo de 54 Mbps. Son de los estándares más extendidos lo que les brinda una gran aceptación internacional.

- IEEE 802.11a, más conocido como Wifi5 porque su banda es de 5 GHz, al tener mayor frecuencia que el estándar anterior dispone también de menor alcance, aproximadamente un 10% menos. Por otro lado, al ser un sistema bastante nuevo todavía no hay otras tecnologías que lo usen, así que la conexión a Internet desde el ordenador es muy limpia y sin interferencias.

- IEEE 802.11n, éste trabaja también a 2.4 GHz pero la velocidad es mucho mayor que la de sus predecesores, 108Mbps.

1.5.Tipos de redes inalámbricas.

Los tipos de redes inalámbricas dependen de su alcance y del tipo de onda electromagnética utilizada. Según su tamaño encontramos las siguientes redes, de menor a mayor alcance:

- WPAN (Wireless Personal Area Network): Este tipo de red se utiliza con tecnologías como HomeRF, Bluetooth, ZigBee y RFID. Es una red personal de poco alcance, las tecnologías que la utilizan pueden conectar los teléfonos móviles de la casa y los ordenadores mediante un aparato central. También se utiliza en doméstica ya que necesita comunicaciones seguras con tasas bajas de transmisiones de datos y bajo consumo.

- WLAN (Wireless Local Area Network):En las redes de área local podemos encontrar tecnologías inalámbricas basadas en HiperLAN (High Performance Radio LAN), o tecnologías basadas en Wi-Fi (Wireless-Fidelity).

- WMAN (Wireless Metropolitan Area Network, Wireless MAN):La tecnología más popular que utiliza esta red es WiMax (Worldwide Interoperability for Microwave Access), un estándar de comunicación inalámbrica basado en la norma IEEE 802.16. Es muy parecido a Wi-Fi, pero tiene más cobertura y ancho de banda. Otro ejemplo es LMDS (Local Multipoint Distribution Service).

- WWAN (Wireless Wide Area Network, Wireless WAN):Es la red que se utiliza para los teléfonos móviles de segunda y tercera generación (UMTS) y para los móviles GPRS (tecnología digital).

1.6.Los tipos de onda posibles son:

- Ondas de radio:Son omnidireccionales, no necesita de parabólicas y no es sensible a los cambios climáticos como la lluvia. Hay varios tipos de banda, se puede transmitir con una frecuencia de 3 a 30 Hz y un máximo de 300 a 3000 MHz.

- Microondas terrestres:Las antenas parabólicas se envían la información, alcanza kilómetros pero emisor y receptor deben estar perfectamente alineados.Su frecuencia es de 1 a 300 Ghz.

- Microondas por satélite:La información se reenvía de un satélite, es de las ondas más flexibles pero es fácil que sufra interferencias.

- Infrarrojos:Deben estar alineados directamente, no atraviesan paredes y tienen una frecuencia de 300 GHz a 384 THz.

1.7. Ventajas y desventajas de las redes inalámbricas

La principal ventaja es prácticamente una obviedad, la movilidad. Pero implica algo más que el simple hecho de poder acceder a Internet desde el sofá o el escritorio son complicaciones.

Edificios históricos que no permiten la instalación de cable o lugares demasiado amplios como naves industriales donde el cableado es inviable, son un buen ejemplo de cómo este tipo de red se puede hacer imprescindible.

Por otro lado, el acceso a la red es simultáneo y rápido. A nivel técnico hay que decir que la reubicación de terminales es sencilla y, en consecuencia, su instalación es rápida. Como principal desventaja encontramos la pérdida de velocidad de transmisión respecto al cable y las posibles interferencias en el espacio.

Además, al ser una red abierta puede ocasionar problemas de seguridad, aunque cada vez más los usuarios disponen de información y mecanismos de protección como la tradicional y eficiente contraseña. En los años 90 se llegó a dudar incluso de la salubridad de esta red, teoría que ha quedado refutada en la actualidad.

Hasta ahora hemos hablado de las ventajas e inconvenientes de las redes inalámbricas a nivel local. Las desventajas surgen al comparar la capacidad del cable con la de LAN (popularmente Wi-Fi). Pero como señalábamos antes, hay más tipos de redes inalámbricas, algunas de ellas de grandes alcances que hacen posibles conexiones kilométricas.

En este caso no hay comparación posible con el cable, son pioneras y han abierto grandes posibilidades. Un ejemplo claro lo encontramos en la gran evolución de los teléfonos móviles en los últimos años o en las posibilidades de los satélites.

Cada tipo de red inalámbrica tiene sus propias capacidades y limitaciones que las hace alientes a las necesidades del usuario. Sin lugar a dudas es una tecnología aun con deficiencias que serán subsanadas en su proceso evolutivo deparándonos todavía grandes sorpresas.

2. Redes Wifi

Una red Wi-Fi es una red de comunicaciones de datos y, por lo tanto, permite conectar servidores, PC, impresoras, etc., con la particularidad de alcanzarlo sin necesidad de cableado.

De manera purista vale a decir que el acrónimo Wi-Fi (Wireless Fidelity), se utiliza para identificar los productos que incorporan cualquier variando de la tecnología sin hilos de los estándares IEEE 802.11, que permiten la creación de redes de área local sin hilos conocidas como WLAN4, y que son plenamente compatibles con los de cualquier otro fabricante que utilice estos estándares.

Las características generales de funcionamiento de una red Wi-Fi son las mismas que las de una red con cableado. La particularidad es que el Wi-Fi utiliza el aire como medio de transmisión.

Los componentes básicos de una red Wi-Fi son:

- El punto de acceso (AP): es la unión entre las redes con cableado y la red Wi-Fi, o entre diversas zonas cubiertas por redes Wi-Fi, que actúa entonces como repetidor de la señal entre estas zonas (celdas).

- Unas o más antenas conectadas al punto de acceso.

- Un terminal Wi-Fi. Éste puede tener forma de dispositivo externo Wi-Fi, que se instala en el PC del usuario, o bien puede encontrarse ya integrado, como sucede habitualmente con los ordenadores portátiles. Adicionalmente se pueden encontrar otros terminales con capacidad de comunicación, como agendas electrónicas (PDA) y teléfonos móviles, que disponen de accesorios (internos o externos) para conectarse a redes Wi-Fi.

2.1. Arquitectura de redes Wi-Fi

En un principio, las redes sin hilos fueron concebidas para la creación de redes de área local de empresa. La arquitectura de éstas es, pues, bastante sencilla. Con el tiempo, sin embargo, su uso ha evolucionado hacia redes de área extendida, principalmente en núcleos urbanos. Eso es debido al hecho de que la arquitectura, a pesar de ser sencilla, es muy fácilmente escalable.

2.1.1. Elementos de una red Wi-Fi

Los elementos que forman una red Wi-Fi son los siguientes:

- Punto de acceso (AP): Es el dispositivo que gestiona la información transmitida y la hace llegar a destino. Asimismo, proporciona la unión entre la red Wi-Fi y la red fija.

- Antena: Las antenas son los elementos que envían al aire señales en forma de ondas electromagnéticas que contienen la información dirigida en el dispositivo de destino; y a la vez, captan del aire las señales de las cuales se extraerá la información que llega de otro dispositivo. Cada tipo de antena tiene unas propiedades geométricas que hacen que dirija la energía electromagnética en unas ciertas direcciones del espacio.

Las antenas omnidireccionales emiten en todas direcciones mientras que las antenas sectoriales o otros de más direccionales todavía, como las antenas parabólicas, reducen progresivamente el sector angular hacia el cual emiten. Concentrando la energía enviada (o captada), se pueden obtener comunicaciones entre antenas de más distancia.

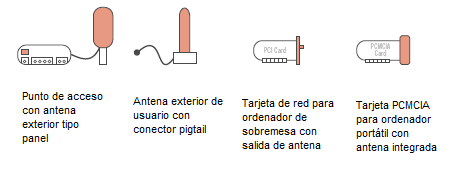

- Dispositivo externo Wi-Fi: La tarjeta Wi-Fi es una tarjeta de red de área local (CHAL) que cumple la certificación Wi-Fi y permite por lo tanto la conexión de un terminal de usuario en una red 802.11. Hay tarjetas diferentes para cada subestándar (a, b o gr), pero también hay mixtas. Estos dispositivos externos pueden conectarse a ranuras PCI o PCMCIA o en puertos USB.

Las principales diferencias entre este tipo de tarjetas y una tarjeta Ethernet convencional son el cifrado de datos, el identificador de red Wi-Fi (ESSID), el canal y el ajuste de velocidad.

- Antena de usuario y conector pigtail: La antena de usuario proporciona la cobertura necesaria a un usuario para el acceso a la red Wi-Fi. El conector pigtail es un tipo de cable que conecta y adapta la tarjeta Wi-Fi y la antena del usuario.

2.1.2. Topología de una red Wi-Fi

En las redes Wi-Fi podemos encontrar dos tipos de topologías:

Redes sin infraestructura.

Las redes Wi-Fi sin infraestructura no necesitan un sistema fijo que interconecte algunos elementos de la arquitectura. Son redes que no han tenido un importante éxito comercial. Los ejemplos más habituales que podemos encontrar son las redes ad hoc, (o Peer-to-Peer) y las redes pescadas/trilladas o MESH, en inglés.

Las primeras consisten en un grupo de terminales que se comunican cada uno directamente con los otros a través de las señales de radio sin utilizar ninguno punto de acceso. Los terminales de esta red Wi-Fi que quieran comunicarse entre sí tienen que utilizar el mismo canal radio y configurar un identificador específico de Wi-Fi (nombrado ESSI) en modo ad hoc.

En cambio, las redes tipos MESH utilizan puntos de acceso que trabajan con diferentes canales de frecuencia. Por una parte, ofrecen cobertura a los terminales portátiles, y por|para la otra, se comunican entre sí formando una red pescada/trillada que les permite cubrir grandes superficies sin necesidad de un cableado previo.

Red en modo infraestructura.

Una red en modo infraestructura trabaja utilizando puntos de acceso. Presenta una eficiencia superior a la red ad hoc, ya que este modo gestiona y transporta cada paquete de información en su destino, mejorando la velocidad del conjunto. En este modo de funcionamiento, la tarjeta de red se configura automáticamente para utilizar el mismo canal radio que utiliza el punto de acceso más próximo de la red. En una red en modo infraestructura, los puntos de acceso pueden trabajar como interconexión entre dos redes. En esta topología se encontrarían dos posibilidades: la primera consiste a que el punto de acceso actúe como interconexión entre la red Wi-Fi y otra red sobre cables, como una red de área local, un acceso ADSL, etc. El segundo escenario consiste que el punto de acceso actúe como interconexión entre dos puntos de acceso que dan acceso Wi-Fi a usuarios ubicados en zonas diferentes.

2.1.3. Limitaciones tecnológicas de la familia 802.11 (WI-FI)

Independientemente de la banda de frecuencia en que trabajan, todos los estándares de la subfamilia 802.11 comparten algunas limitaciones. Estas limitaciones son cinco:

- Alcance: Aunque comercialmente se habla típicamente de un alcance de hasta 100 metros, este dato depende, en primer lugar, de la ubicación y de la presencia de obstáculos en el camino entre el punto de acceso y el terminal, y en segundo lugar, de las condiciones meteorológicas y de las interferencias.

- Anchura de banda: Nominalmente, los diferentes estándares pueden alcanzar, físicamente (es decir, en el canal aéreo, descontando cualquier ineficiencia que puedan introducir los protocolos superiores), las velocidades mencionadas y presentadas por cada sub estándares. Ahora bien, a causa del efecto de los protocolos necesarios para transportar la información de usuario sobre el canal aéreo con el fin de utilizar codificaciones más robustas ante interferencias y/o errores, la velocidad útil es mucho menor.

- Calidad de servicio: No todo el tráfico tiene la misma importancia desde el punto de vista de cada usuario. Así, se puede considerar que una llamada de VozIP tendría que tener prioridad sobre una transferencia de ficheros. Los protocolos más extendidos de Wi-Fi, como ahora b y g, no incluyen ningún mecanismo para priorizar un tipo de tráfico sobre uno otro, lo cual resulta muy perjudicial cuando se mezclan flujos de tráfico con requerimientos muy diferentes, como voz y datos.

- Seguridad: En un principio, las redes Wi-Fi no presentaban mecanismos de seguridad muy sofisticados, ya que el énfasis se puso en cómo transmitir datos sobre el aire, que era un desafío tecnológico más urgente. Con el éxito de esta tecnología, sin embargo, y la publicación de las debilidades de los mecanismos de seguridad originales, se hizo necesario introducir mejoras en este aspecto.

- Movilidad: Popularmente, se considera que las redes Wi-Fi son móviles, ya que no hay que conectarse desde una ubicación fija para acceder a los servicios que nos ofrece. Estrictamente hablando, eso se considera itinerancia, y no movilidad. De hecho, no es posible utilizar una red Wi-Fi desde un vehículo en movimiento a velocidad normal, por razones físicas asociadas a la velocidad. Además, incluso cuando nos movemos a baja velocidad (caminando), a causa del escaso alcance de cobertura de un punto de acceso, rápidamente tenemos que establecer conexión con otro punto de acceso, la cual cosa implica «saltar» del uno al otro.

3. Protocolos

El estándar ‘IEEE 802.11′ define el uso de los dos niveles inferiores de la arquitectura OSI (capas física y de enlace de datos), especificando sus normas de funcionamiento en una WLAN. Los protocolos de la rama 802.x definen la tecnología de redes de área local y redes de área metropolitana.

802.11 legacy

La versión original del estándar IEEE (Instituto de Ingenieros Eléctricos y Electrónicos) 802.11 publicada en 1997 especifica dos velocidades de transmisión teóricas de 1 y 2 megabits por segundo (Mbit/s) que se transmiten por señales infrarrojas (IR). IR sigue siendo parte del estándar, si bien no hay implementaciones disponibles.

El estándar original también define el protocolo CSMA/CA (Múltiple acceso por detección de portadora evitando colisiones) como método de acceso. Una parte importante de la velocidad de transmisión teórica se utiliza en las necesidades de esta codificación para mejorar la calidad de la transmisión bajo condiciones ambientales diversas, lo cual se tradujo en dificultades de interoperabilidad entre equipos de diferentes marcas. Estas y otras debilidades fueron corregidas en el estándar 802.11b, que fue el primero de esta familia en alcanzar amplia aceptación entre los consumidores.

802.11a

La revisión 802.11a fue aprobada en 1999. El estándar 802.11a utiliza el mismo juego de protocolos de base que el estándar original, opera en la banda de 5 GHz y utiliza 52 subportadoras orthogonal frequency-division multiplexing (OFDM) con una velocidad máxima de 54 Mbit/s, lo que lo hace un estándar práctico para redes inalámbricas con velocidades reales de aproximadamente 20 Mbit/s. La velocidad de datos se reduce a 48, 36, 24, 18, 12, 9 o 6 Mbit/s en caso necesario. 802.11a tiene 12 canales sin solapa, 8 para red inalámbrica y 4 para conexiones punto a punto. No puede interoperar con equipos del estándar 802.11b, excepto si se dispone de equipos que implementen ambos estándares.

802.11b

La revisión 802.11b del estándar original fue ratificada en 1999. 802.11b tiene una velocidad máxima de transmisión de 11 Mbps y utiliza el mismo método de acceso definido en el estándar original CSMA/CA. El estándar 802.11b funciona en la banda de 2,4 GHz. Debido al espacio ocupado por la codificación del protocolo CSMA/CA, en la práctica, la velocidad máxima de transmisión con este estándar es de aproximadamente 5,9 Mbit/s sobre TCP y 7,1 Mbit/s sobre UDP.

802.11e

La especificación IEEE 802.11e ofrece un estándar inalámbrico que permite interoperar entre entornos públicos, de negocios y usuarios residenciales, con la capacidad añadida de resolver las necesidades de cada sector. A diferencia de otras iniciativas de conectividad sin cables, ésta puede considerarse como uno de los primeros estándares inalámbricos que permite trabajar en entornos domésticos y empresariales. La especificación añade, respecto de los estándares 802.11b y 802.11a, características QoS y de soporte multimedia, a la vez que mantiene compatibilidad con ellos. Estas prestaciones resultan fundamentales para las redes domésticas y para que los operadores y proveedores de servicios conformen ofertas avanzadas. El documento que establece las directrices de QoS, aprobado el pasado mes de noviembre, define los primeros indicios sobre cómo será la especificación que aparecerá a finales de 2001. Incluye, asimismo, corrección de errores (FEC) y cubre las interfaces de adaptación de audio y vídeo con la finalidad de mejorar el control e integración en capas de aquellos mecanismos que se encarguen de gestionar redes de menor rango. El sistema de gestión centralizado integrado en QoS evita la colisión y cuellos de botella, mejorando la capacidad de entrega en tiempo crítico de las cargas. Estas directrices aún no han sido aprobadas. Con el estándar 802.11, la tecnología IEEE 802.11 soporta tráfico en tiempo real en todo tipo de entornos y situaciones. Las aplicaciones en tiempo real son ahora una realidad por las garantías de Calidad de Servicio (QoS) proporcionado por el 802.11e. El objetivo del nuevo estándar 802.11e es introducir nuevos mecanismos a nivel de capa MAC para soportar los servicios que requieren garantías de Calidad de Servicio. Para cumplir con su objetivo IEEE 802.11e introduce un nuevo elemento llamado Hybrid Coordination Function (HCF) con dos tipos de acceso:

(EDCA) Enhanced Distributed Channel Access, equivalente a DCF.

(HCCA) HCF Controlled Access, equivalente a PCF.

En este nuevo estándar se definen cuatro categorías de acceso al medio (Ordenadas de menos a más prioritarias).

- Background(AC_BK)

- Best Effort(AC_BE)

- Video(AC_VI)

- Voice(AC_VO)

Para conseguir la diferenciación del tráfico se definen diferentes tiempos de acceso al medio y diferentes tamaños de la ventana de contención para cada una de las categorías.

802.11g

En junio de 2003, se ratificó un tercer estándar de modulación: 802.11g, que es la evolución de 802.11b. Este utiliza la banda de 2,4 Ghz (al igual que 802.11b) pero opera a una velocidad teórica máxima de 54 Mbit/s, que en promedio es de 22,0 Mbit/s de velocidad real de transferencia, similar a la del estándar 802.11a. Es compatible con el estándar b y utiliza las mismas frecuencias. Buena parte del proceso de diseño del nuevo estándar lo tomó el hacer compatibles ambos modelos. Sin embargo, en redes bajo el estándar g la presencia de nodos bajo el estándar b reduce significativamente la velocidad de transmisión.

Los equipos que trabajan bajo el estándar 802.11g llegaron al mercado muy rápidamente, incluso antes de su ratificación que fue dada aprox. el 20 de junio del 2003. Esto se debió en parte a que para construir equipos bajo este nuevo estándar se podían adaptar los ya diseñados para el estándar b.

Actualmente se venden equipos con esta especificación, con potencias de hasta medio vatio, que permite hacer comunicaciones de más de 50 km con antenas parabólicas o equipos de radio apropiados.

Existe una variante llamada 802.11g+ capaz de alcanzar los 108Mbps de tasa de transferencia. Generalmente sólo funciona en equipos del mismo fabricante ya que utiliza protocolos propietarios.

Interacción de 802.11g y 802.11b.

802.11g tiene la ventaja de poder coexistir con los estándares 802.11a y 802.11b, esto debido a que puede operar con las Tecnologías RF DSSS y OFDM. Sin embargo, si se utiliza para implementar usuarios que trabajen con el estándar 802.11b, el rendimiento de la celda inalámbrica se verá afectado por ellos, permitiendo solo una velocidad de transmisión de 22 Mbps. Esta degradación se debe a que los clientes 802.11b no comprenden OFDM.

Suponiendo que se tiene un punto de acceso que trabaja con 802.11g, y actualmente se encuentran conectados un cliente con 802.11b y otro 802.11g, como el cliente 802.11b no comprende los mecanismos de envío de OFDM, el cual es utilizados por 802.11g, se presentarán colisiones, lo cual hará que la información sea reenviada, degradando aún más nuestro ancho de banda.

Suponiendo que el cliente 802.11b no se encuentra conectado actualmente, el Punto de acceso envía tramas que brindan información acerca del Punto de acceso y la celda inalámbrica. Sin el cliente 802.11b, en las tramas se verían la siguiente información:

NON_ERP present: no

Use Protection: no

ERP (Extended Rate Physical), esto hace referencia a dispositivos que utilizan tasas de transferencia de datos extendidos, en otras palabras, NON_ERP hace referencia a 802.11b. Si fueran ERP, soportarían las altas tasas de transferencia que soportan 802.11g.

Cuando un cliente 802.11b se asocia con el AP (Punto de acceso), éste último alerta al resto de la red acerca de la presencia de un cliente NON_ERP. Cambiando sus tramas de la siguiente forma:

NON_ERP present: yes

Use Protection: yes

Ahora que la celda inalámbrica sabe acerca del cliente 802.11b, la forma en la que se envía la información dentro de la celda cambia. Ahora cuando un cliente 802.11g quiere enviar una trama, debe advertir primero al cliente 802.11b enviándole un mensaje RTS (Request to Send) a una velocidad de 802.11b para que el cliente 802.11b pueda comprenderlo. El mensaje RTS es enviado en forma de unicast. El receptor 802.11b responde con un mensaje CTS (Clear to Send).

Ahora que el canal está libre para enviar, el cliente 802.11g realiza el envío de su información a velocidades según su estándar. El cliente 802.11b percibe la información enviada por el cliente 802.11g como ruido.

La intervención de un cliente 802.11b en una red de tipo 802.11g, no se limita solamente a la celda del Punto de acceso en la que se encuentra conectado, si se encuentra trabajando en un ambiente con múltiples AP en Roaming, los AP en los que no se encuentra conectado el cliente 802.11b se transmitirán entre sí tramas con la siguiente información:

NON_ERP present: no

Use Protection: yes

La trama anterior les dice que hay un cliente NON_ERP conectado en uno de los AP, sin embargo, al tenerse habilitado Roaming, es posible que éste cliente 802.11b se conecte en alguno de ellos en cualquier momento, por lo cual deben utilizar los mecanismo de seguridad en toda la red inalámbrica, degradando de esta forma el rendimiento de toda la celda. Es por esto que los clientes deben conectarse preferentemente utilizando el estándar 802.11g. Wi-Fi (802.11b / g)

802.11h

La especificación 802.11h es una modificación sobre el estándar 802.11 para WLAN desarrollado por el grupo de trabajo 11 del comité de estándares LAN/MAN del IEEE (IEEE 802) y que se hizo público en octubre de 2003. 802.11h intenta resolver problemas derivados de la coexistencia de las redes 802.11 con sistemas de Radar o Satélite.

El desarrollo del 802.11h sigue unas recomendaciones hechas por la ITU que fueron motivadas principalmente a raíz de los requerimientos que la Oficina Europea de Radiocomunicaciones (ERO) estimó convenientes para minimizar el impacto de abrir la banda de 5 GHz, utilizada generalmente por sistemas militares, a aplicaciones ISM(ECC/DEC/(04)08).

Con el fin de respetar estos requerimientos, 802.11h proporciona a las redes 802.11a la capacidad de gestionar dinámicamente tanto la frecuencia, como la potencia de transmisión.

Selección Dinámica de Frecuencias y Control de Potencia del Transmisor

DFS (Dynamic Frequency Selection) es una funcionalidad requerida por las WLAN que operan en la banda de 5GHz con el fin de evitar interferencias co-canal con sistemas de radar y para asegurar una utilización uniforme de los canales disponibles.

TPC (Transmitter Power Control) es una funcionalidad requerida por las WLAN que operan en la banda de 5GHz para asegurar que se respetan las limitaciones de potencia transmitida que puede haber para diferentes canales en una determinada región, de manera que se minimiza la interferencia con sistemas de satélite.

802.11i

Está dirigido a batir la vulnerabilidad actual en la seguridad para protocolos de autenticación y de codificación. El estándar abarca los protocolos 802.1x, TKIP (Protocolo de Claves Integra – Seguras – Temporales), y AES (Estándar de Cifrado Avanzado). Se implementa en WPA2.

802.11n

En enero de 2004, el IEEE anunció la formación de un grupo de trabajo 802.11 (Tgn) para desarrollar una nueva revisión del estándar 802.11. La velocidad real de transmisión podría llegar a los 600 Mbps (lo que significa que las velocidades teóricas de transmisión serían aún mayores), y debería ser hasta 10 veces más rápida que una red bajo los estándares 802.11a y 802.11g, y unas 40 veces más rápida que una red bajo el estándar 802.11b. También se espera que el alcance de operación de las redes sea mayor con este nuevo estándar gracias a la tecnología MIMO Multiple Input – Multiple Output, que permite utilizar varios canales a la vez para enviar y recibir datos gracias a la incorporación de varias antenas (3). Existen también otras propuestas alternativas que podrán ser consideradas. El estándar ya está redactado, y se viene implantando desde 2008. A principios de 2007 se aprobó el segundo boceto del estándar. Anteriormente ya había dispositivos adelantados al protocolo y que ofrecían de forma no oficial este estándar (con la promesa de actualizaciones para cumplir el estándar cuando el definitivo estuviera implantado). Ha sufrido una serie de retrasos y el último lo lleva hasta noviembre de 2009. Habiéndose aprobado en enero de 2009 el proyecto 7.0 y que va por buen camino para cumplir las fechas señaladas.1 A diferencia de las otras versiones de Wi-Fi, 802.11n puede trabajar en dos bandas de frecuencias: 2,4 GHz (la que emplean 802.11b y 802.11g) y 5 GHz (la que usa 802.11a). Gracias a ello, 802.11n es compatible con dispositivos basados en todas las ediciones anteriores de Wi-Fi. Además, es útil que trabaje en la banda de 5 GHz, ya que está menos congestionada y en 802.11n permite alcanzar un mayor rendimiento.

El estándar 802.11n fue ratificado por la organización IEEE el 11 de septiembre de 2009 con una velocidad de 600 Mbps en capa física.2 3

En la actualidad la mayoría de productos son de la especificación b o g , sin embargo ya se ha ratificado el estándar 802.11n que sube el límite teórico hasta los 600 Mbps. Actualmente ya existen varios productos que cumplen el estándar N con un máximo de 600 Mbps (80-100 estables).

El estándar 802.11n hace uso simultáneo de ambas bandas, 2,4 Ghz y 5 Ghz. Las redes que trabajan bajo los estándares 802.11b y 802.11g, tras la reciente ratificación del estándar, se empiezan a fabricar de forma masiva y es objeto de promociones por parte de los distintos ISP, de forma que la masificación de la citada tecnología parece estar en camino. Todas las versiones de 802.11xx, aportan la ventaja de ser compatibles entre sí, de forma que el usuario no necesitará nada más que su adaptador wifi integrado, para poder conectarse a la red.

Sin duda esta es la principal ventaja que diferencia wifi de otras tecnologías propietarias, como LTE, UMTS y Wimax, las tres tecnologías mencionadas, únicamente están accesibles a los usuarios mediante la suscripción a los servicios de un operador que está autorizado para uso de espectro radioeléctrico, mediante concesión de ámbito nacional.

La mayor parte de los fabricantes ya incorpora a sus líneas de producción equipos wifi 802.11n, por este motivo la oferta ADSL, ya suele venir acompañada de wifi 802.11n, como novedad en el mercado de usuario doméstico.

Se conoce que el futuro estándar sustituto de 802.11n será 802.11ac con tasas de transferencia superiores a 1 Gb/s.

Bandas

‣ Las bandas ISM (Industrial, Scientific and Medical) permiten el uso de las porciones 2.4-2.5 GHz, 5.8 GHz, y muchas otras frecuencias (no utilizadas enWiFi).

‣ Las bandas UNII (Unlicensed National Information Infrastructure) permiten el uso sin licencia de otras porciones del espectro de 5 GHz.

La mayoría de los dispositivos inalámbricos comerciales (teléfonos móviles, televisión, radio, etc.) usan frecuencias de radio adjudicadas mediante una licencia. Las grandes organizaciones pagan elevados cánones por el derecho de utilizar esas frecuencias.

WiFi utiliza porciones del espectro que no requieren licencia.

Capas

Capa MAC:

WiFi basado en 802.11 utiliza CSMA-Carrier Sense Multiple Access- (Acceso Múltiple por Detección de Portadora) para evitar las colisiones de transmisión. Antes de que un nodo pueda transmitir debe escuchar en el canal por las posibles transmisiones de otros radios. El nodo sólo puede transmitir cuando el canal está desocupado.

Otras tecnologías (tales como WiMAX, Nstreme, y AirMAX), usan en cambio TDMA-Time Division Multiple Access-(Acceso Múltiple por División de Tiempo) . TDMA divide el acceso a un canal dado en múltiples ranuras de tiempo, y asigna ranuras de tiempo a cada nodo de la red. Cada nodo transmite sólo en su ranura de tiempo y de esta manera se evitan las colisiones.

Capa uno

Pila de protocolos TCP/IP

| 5 | Aplicación |

|

| 4 | Transporte |

|

| 3 | Internet |

|

| 2 | Enlace de datos |

|

| 1 | Física |

Los dispositivos WiFi deben escoger ciertos parámetros antes de poder establecer la comunicación. Estos parámetros deben configurarse adecuadamente para poder establecer conectividad “a nivel de la capa uno”.

La capa física en una red Ethernet es un cable. Para establecer el mismo nivel de conectividad en WiFi se deben acordar ciertos parámetros. Obviamente, todos los dispositivos deben compartir el mismo canal, si no ni siquiera podrían “escucharse” entre sí. El modo de operación del radio debe escogerse adecuadamente para que pueda haber comunicación. El nombre de la red (también llamado ESSID) debe ser el mismo para todos los dispositivos que se quiere comunicar. Cualquier mecanismo de seguridad también debe configurarse adecuadamente.

Canales en 802.11(WiFi)

Los dispositivos WiFi deben usar el mismo canal para poder comunicarse. Ellos envían y reciben en el mismo canal, por lo que sólo un dispositivo puede transmitir en un instante determinado. Este modalidad de transmisión se llama halfduplex.

En comunicaciones half-duplex sólo un dispositivo puede estar transmitiendo en un momento determinado. Esto no es así en redes Ethernet, donde puede existir la posibilidad de transmitir y recibir simultáneamente en lo que se conoce como full duplex para ciertas configuraciones de hardware. Como veremos, esto se convierte en un aspecto muy importante en redes inalámbricas de larga distancia.

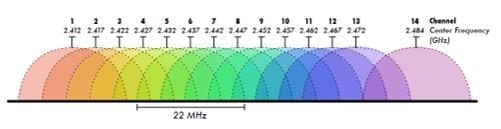

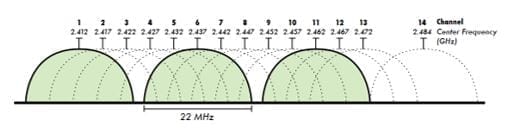

Canales sin solapamiento: 1, 6, 11

Los canales están separados cada 5 MHz, pero las señales 802.11 ocupan 22 MHz. Para evitar interferencias se deben escoger canales que no se solapen, es decir que las respectivas señales no se superpongan en ninguna parte del espectro.

4. Seguridad Wi-fi

Uno de los problemas a los cuales se enfrenta actualmente la tecnología wi-fi es la progresiva saturación del espectro radioeléctrico, debido a la masificación de usuarios, esto afecta especialmente en las conexiones de larga distancia (mayor de 100 metros). En realidad el estándar wi-fi está diseñado para conectar ordenadores a la red a distancias reducidas, cualquier uso de mayor alcance está expuesto a un excesivo riesgo de interferencias.

Un muy elevado porcentaje de redes son instalados sin tener en consideración la seguridad convirtiendo así sus redes en redes abiertas (o completamente vulnerables ante el intento de acceder a ellas por terceras personas), sin proteger la información que por ellas circulan. De hecho, la configuración por defecto de muchos dispositivos wifi es muy insegura (routers, por ejemplo) dado que a partir del identificador del dispositivo se puede conocer la clave de éste; y por tanto acceder y controlar el dispositivo se puede conseguir en sólo unos segundos.

El acceso no autorizado a un dispositivo wifi es muy peligroso para el propietario por varios motivos. El más obvio es que pueden utilizar la conexión. Pero además, accediendo al wifi se puede monitorizar y registrar toda la información que se transmite a través de él (incluyendo información personal, contraseñas….). La forma de hacerlo seguro es seguir algunos consejos:

- Cambios frecuentes de la contraseña de acceso, utilizando diversos caracteres, minúsculas, mayúsculas y números.

- Se debe modificar el SSID(nombre de la red) que viene predeterminado.

- Realizar la desactivación del broadcasting SSID y DHCP.

- Configurar los dispositivos conectados con su IP (indicar específicamente qué dispositivos están autorizados para conectarse).

- Utilización de cifrado: WPA2.

- Filtrar los dispositivos conectados mediante la MAC address.

- Apaga el Wi-Fi si no vas a usarlo, la última recomendación es de sentido común: si no vas a conectar a tu red a través de una conexión Wi-Fi, desactiva esa funcionalidad en tu router. Una red cableada es más segura, rápida y fiable que una inalámbrica. Y si vas a estar fuera de casa por un largo periodo, apaga el router. Todavía no tenemos noticia de que alguien haya conseguido hackear un router apagado.

Existen varias alternativas para garantizar la seguridad de estas redes. Las más comunes son la utilización de protocolos de cifrado de datos para los estándares wi-fi como el WEP, el WPA, o el WPA2 que se encargan de codificar la información transmitida para proteger su confidencialidad, proporcionados por los propios dispositivos inalámbricos. La mayoría de las formas de son las siguientes:

- IPSEC(túneles IP) en el caso de las VPN y el conjunto de estándares IEEE 802.1X, que permite la autenticación y autorización de usuarios.

- Filtrado de MAC, de manera que solo se permite acceso a la red a aquellos dispositivos autorizados. Es lo más recomendable si solo se va a usar con los mismos equipos, y si son pocos.

- Ocultación del punto de acceso: se puede ocultar el punto de acceso (router) de manera que sea invisible a otros usuarios.

También están las claves (contraseñas) de los siguientes tipos:

- WEP, cifra los datos en su red de forma que sólo el destinatario deseado pueda acceder a ellos. Los cifrados de 64 y 128 bits son dos niveles de seguridad WEP. WEP codifica los datos mediante una “clave” de cifrado antes de enviarlo al aire. Este tipo de cifrado no está recomendado debido a las grandes vulnerabilidades que presenta ya que cualquier crackerpuede conseguir sacar la clave, incluso aunque esté bien configurado y la clave utilizada sea compleja.

- WPA: presenta mejoras como generación dinámica de la clave de acceso. Las claves se insertan como dígitos alfanuméricos.

- El protocolo de seguridad llamado WPA2(estándar 11i), que es una mejora relativa a WPA. En principio es el protocolo de seguridad más seguro para Wi-Fi en este momento. Sin embargo requieren hardware y software compatibles, ya que los antiguos no lo son.

La seguridad de una red wifi puede ser puesta a prueba mediante una auditoria de wifi, Sin embargo, no existe ninguna alternativa totalmente fiable, ya que todas ellas son susceptibles de ser vulneradas.

Analicemos con más detalle el nivel de seguridad de los métodos de encriptación utilizados por las soluciones Wi-Fi actuales.

R.I.P. WEP

WEP (Wired Equivalent Privacy) fue el primer protocolo de encriptación introducido en el primer estándar IEEE 802.11 allá por 1999. Está basado en el algoritmo de encriptación RC4, con una clave secreta de 40 o 104 bits, combinada con un Vector de Inicialización (IV) de 24 bits para encriptar el mensaje de texto M y su checksum – el ICV (Integrity Check Value). El mensaje encriptado C se determinaba utilizando la siguiente fórmula:

C = [ M || ICV(M) ] + [ RC4(K || IV) ]

Donde || es un operador de concatenación y + es un operador XOR. Claramente, el vector de inicialización es la clave de la seguridad WEP, así que para mantener un nivel decente de seguridad y minimizar la difusión, el IV debe ser aplicado a cada paquete, para que los paquetes subsiguientes estén encriptados con claves diferentes. Desafortunadamente para la seguridad WEP, el IV es transmitido en texto simple, y el estándar 802.11 no obliga a la incrementación del IV, dejando esta medida de seguridad como opción posible para una terminal inalámbrica particular (punto de acceso o tarjeta inalámbrica).

Tabla 1. Cronología de la muerte de WEP

| Fecha | Descripción |

| Septiembre 1995 | Vulnerabilidad RC4 potencial (Wagner) |

| Octubre 2000 | Primera publicación sobre las debilidades de WEP: Insegura para cualquier tamaño de clave; Análisis de la encapsulación WEP (Walker) |

| Mayo 2001 | Ataque contra WEP/WEP2 de Arbaugh |

| Julio 2001 | Ataque CRC bit flipping – Intercepting Mobile Communications: The Insecurity of 802.11 (Borisov, Goldberg, Wagner) |

| Agosto 2001 | Ataques FMS – Debilidades en el algoritmo de programación de RC4 (Fluhrer, Mantin, Shamir) |

| Agosto 2001 | Publicación de AirSnort |

| Febrero 2002 | Ataques FMS optimizados por h1kari |

| Agosto 2004 | Ataques KoreK (IVs únicos) – publicación de chopchop y chopper |

| Julio/ Agosto 2004 | Publicación de Aircrack (Devine) y WepLab (Sánchez), poniendo en práctica los ataques KoreK. |

APRENDE A USAR HERRAMIENTAS DE AUDITORÍA DE SEGURIDAD

En su «El Arte de la Guerra», el sabio Sun Tzu decía que para vencer hay que conocer al enemigo y conocerse a uno mismo. Es un principio que también se aplica al arte de la seguridad informática: para impedir que alguien supere las defensas de tu red hay que saber qué herramientas se usan para hackear redes WiFi…

La única manera de saber si tu configuración de seguridad es sólida es usarlas contra tu red WiFi y ver si consigues entrar.

ALGUNAS HERRAMIENTAS PARA AUDITORÍA DE SEGURIDAD SON:

- Network Inventory Advisor. Busque en remoto los datos sobre la CPU, memoria, sistema, los dispositivos periféricos u otros detalles de hardware. Español

- Steganos Online Shield VPN. Conexión VPN gratis. Protección anti hacker, acceso a contenidos bloqueados y máximo anonimato en la web y redes sociales. Español

- Aircrack 1.2. Descubre la clave WEP/WPA de cualquier red WiFi. Inglés.

- Wifislax 4.3. La distro LiveCD para la auditoría de redes WiFi. Español

- SWifi Keygen 0.6.2. ¿Es segura la clave de tu red WiFi? Español.

- WPAMagickey para Windows 0.2.1. Calcula la clave de redes WiFi protegidas por WPA. Español.

- WiFi password revealer 1.0.0.4. Recupera la clave de tu WiFi en caso de pérdida. Inglés.

- Wifiway 3.4. El LiveCD para la auditoría de redes inalámbricas. Español.

- Beini 1.2.5. Recupera claves WEP y WPA con esta mini-distro. Español.

- CommView for WiFi 6.3. Captura paquetes de conexiones inalámbricas. Español.

- Xiaopan OS 0.4.7.2. Audita y recupera claves WiFi WPA y WEP. Español.

- AirSnare 1.5. El detector de intrusos WiFi. Inglés.

BIBLIOGRAFÍA

- http://www.portalprogramas.com/milbits/informatica/consejos-para-seguridad-en-redes-wi-fi.html

- http://www.ibersystems.es/blogredesinalambricas/consejos-para-estar-mas-seguro-en-una-red-wifi-gratis/

- http://articulos.softonic.com/wifi-consejos-seguridad

- http://www.pdaexpertos.com/Tutoriales/Comunicaciones/Seguridad_en_redes_inalambricas_WiFi.shtml

- http://www.softonic.com/windows/auditoria

- http://www.quees.info/que-es-wifi.html

- http://www.maestrosdelweb.com/evolucion-de-las-redes-inalambricas